جدول المحتويات

أنظمة الـ SIEM كـ Wazuh تسمح ببناء حل مفتوح المصدر يعمل كحل موحد للمراقبة والكشف لأنظمة الشبكات، الأنظمة، Docker والحاويات، البيئات السحابية، مع التركيز بشكل أساسي على تقليل التكاليف قدر الإمكان.

سيكون التسلسل العام لهذه المقالة كما يلي:

- أين توجد البيانات؟

- كيف نقوم بالمراقبة؟

- كيف نحصل عليها؟

- كيف نفهمها؟

- ما الذي نكتشفه وكيف نكتشف التهديدات؟

مراقبة الشبكات

أين توجد البيانات؟

في مراقبة الشبكات، نعلم أن البيانات تنتقل عبر الوسائط السلكية واللاسلكية. ولكن هناك فرق بين الشبكات المحلية (On-Prem) والشبكات السحابية (On-Cloud). لذلك دعونا نقسم الأمور:

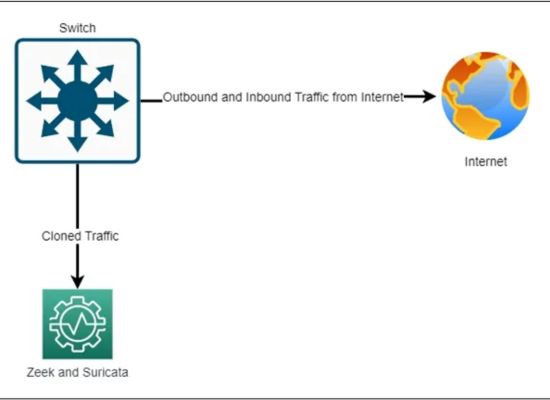

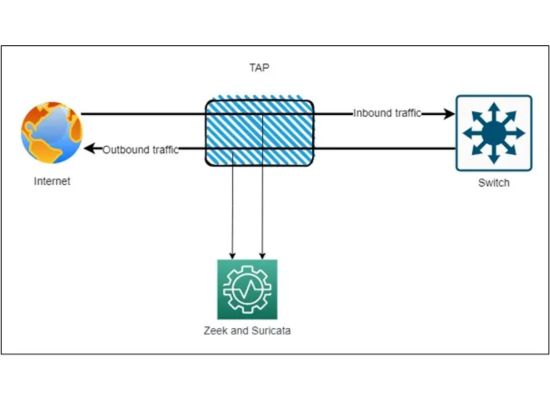

- يمكن مراقبة الشبكة المحلية من خلال تحليل الحزم عند المواقع المحورية باستخدام تقنيات مثل تحويل المنافذ (Port Mirroring) أو تقنيات الاستنساخ (SPAN/TAP).

تقنية SPAN

تقنية TAP

ملاحظة: اختيار التقنية بين SPAN وTAP يعتمد على بنية الشبكة.

كيف نقوم بالمراقبة؟

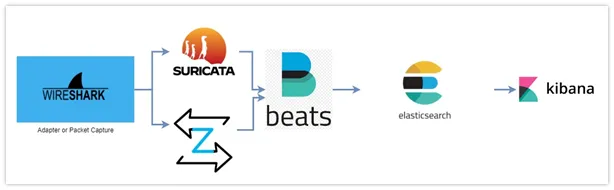

بغض النظر عن التقنية المستخدمة لاستنساخ الحزم، يجب توجيهها إلى حساسات Zeek وSuricata.

كيف نحصل عليها؟

تعد Zeek وSuricata أدوات مفتوحة المصدر لمراقبة الشبكات والكشف عن التهديدات باستخدام قواعد Suricata.

- تقوم Zeek بتحويل الحزم إلى سجلات مفصلة لتحليلها.

- يمكن لـ Suricata اكتشاف التهديدات استنادًا إلى قواعد Suricata، وإرسال النتائج إلى مجموعة أدوات ELK أو Wazuh (اختيارنا لحلول SIEM مفتوحة المصدر).

الوثائق الرسمية من Elastic لتكامل Zeek

يمكن العثور على الوثائق الرسمية لـ Elastic حول تكامل Zeek هنا.

الوثائق الرسمية لتكامل Suricata مع ELK

مجموعة ELK تدعم وحدة Suricata، ويمكننا متابعة الوثائق الرسمية لذلك هنا.

البنية النهائية

كيف نفهمها؟

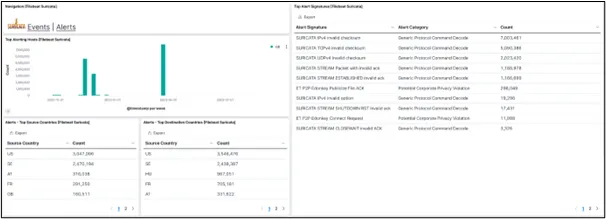

بمجرد دفع الأحداث والسجلات إلى مجموعة ELK، يمكننا إنشاء قواعد لتوليد الأحداث وإطلاق التنبيهات. يتم تخزين هذه السجلات في قاعدة بيانات Elasticsearch لاستخدامها لاحقًا في عمليات الصيد عن التهديدات، الاستجابة للحوادث، والطب الشرعي.

ما الذي نكتشفه وكيف؟

يمكن اكتشاف التهديدات المستندة إلى الشبكات باستخدام استخبارات التهديد (Threat Intelligence)، هنا باستخدام قواعد Suricata. لكن من المهم فهم السجلات والأحداث لكتابة القواعد وإطلاق التنبيهات. يمكننا أيضًا إنشاء لوحة تحكم لتصور التهديدات.

لوحة تحكم Zeek

لوحة GeoIP لـ Suricata

لوحة Suricata

SIEM

استخدام Wazuh

سنستخدم Wazuh (المعروف سابقًا باسم Ossec) كـ SIEM مفتوح المصدر لمراقبة أصولنا. يقدم Wazuh وثائق تفصيلية هنا. كما يوفر فريق دعم عبر قائمة بريدية من Google هنا.

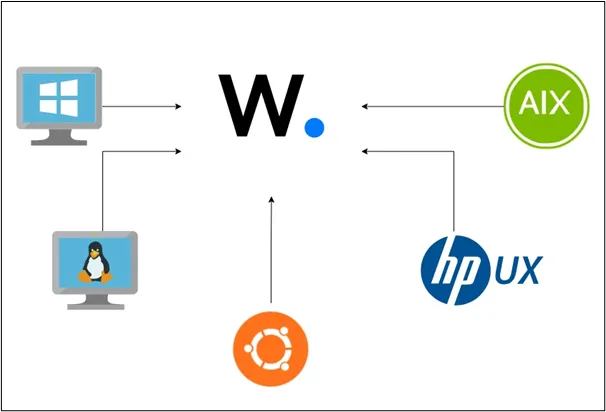

بنية Wazuh

مراقبة الأنظمة

يوفر Wazuh عوامل يمكن تثبيتها على الأصول لمراقبة التهديدات على مستوى النظام.

بنية Wazuh Manager and Agents

الأنظمة المدعومة من Wazuh

يوفر Wazuh عوامل للأنظمة التالية:

- Microsoft Windows

- Linux

- MacOS

- Oracle Solaris

- AIX

- HP-UX

أين توجد البيانات؟

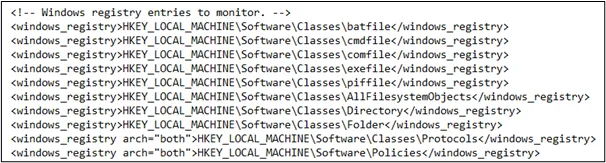

تقوم عوامل Wazuh بجلب البيانات من المواقع المهمة عبر تكوين و<windows_registry> في ملف ossec.conf.

مثال لملف Windows ossec.conf

كيف نقوم بالمراقبة؟

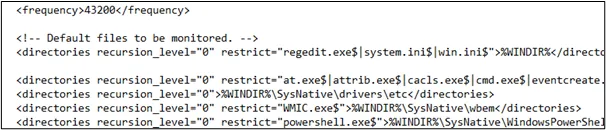

بمجرد تحديد مواقع الملفات لمراقبتها في ossec.conf مع خصائص إضافية مثل التردد إذا لزم الأمر، سيرسل عامل Wazuh المعلومات بشكل دوري إلى Wazuh Manager.

ملف تكوين ossec.conf في Windows

كيف نحصل عليها؟

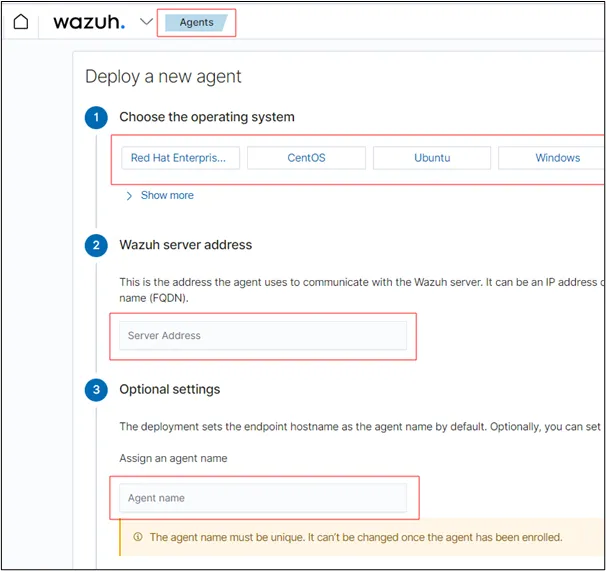

يمكن نشر عوامل Wazuh من خلال مدير Wazuh باستخدام خيار “نشر عامل جديد” في علامة تبويب الوكلاء.

نشر عوامل Wazuh

كيف نفهمها؟

يفهم Wazuh سجلات الأحداث الافتراضية في Windows ويعرضها في وحدة التحكم مع جميع المعلومات ذات الصلة. بالنسبة للسجلات المخصصة أو أي تنسيق سجلات آخر، يمكننا كتابة مفسرات مخصصة باستخدام تعبيرات Regex.

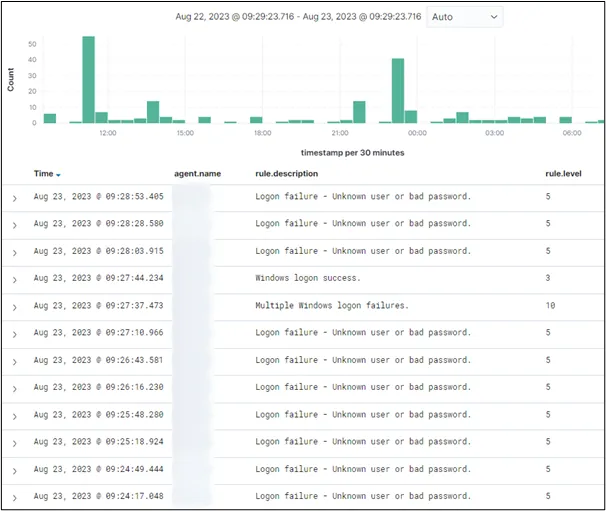

عرض ملخص لسجلات Windows

أحداث Windows

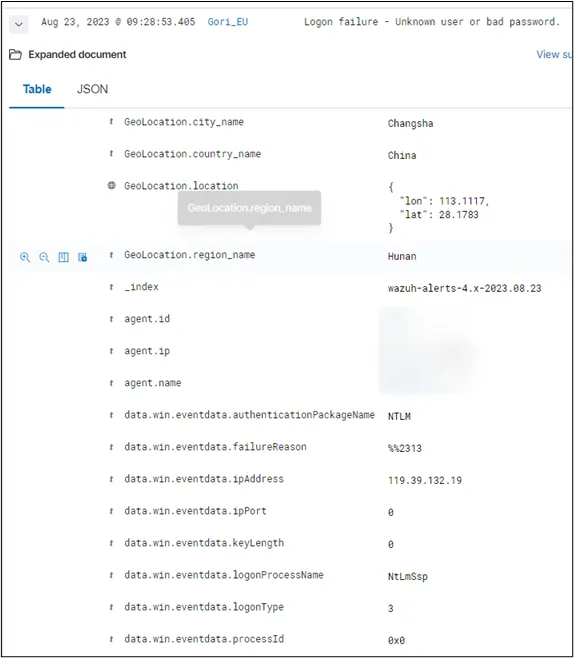

ما الذي نكتشفه وكيف؟

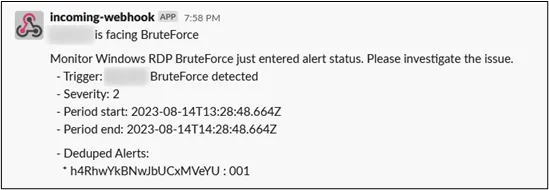

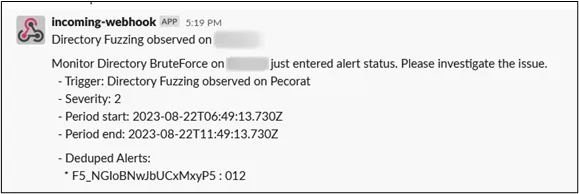

- إنشاء القواعد: يمكن كتابة القواعد باستخدام وثائق Wazuh.

- إطلاق التنبيهات: بمجرد تفعيل القواعد، يمكن إنشاء التنبيهات وإرسالها عبر البريد الإلكتروني أو Slack أو غيرها.

التنبيهات

Docker والحاويات

أين توجد البيانات؟

- مراقبة خدمات Docker: تتبع نشر الخدمات، تعديلها، أو إيقافها.

- مراقبة بيانات الحاويات: تشمل سجلات الوصول، الجدار الناري، وسجلات الشبكة.

كيف نقوم بالمراقبة؟

مراقبة خدمات Docker

يمكن استخدام إمكانيات مراقبة Wazuh لتتبع النشاطات المتعلقة بالحاويات. وثائق تفصيلية هنا.

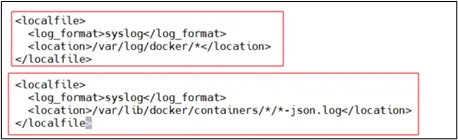

مراقبة بيانات الحاويات

- يمكن لـ Wazuh-Agent جمع السجلات عن طريق تكوين .

مثال لملف ossec.conf

كيف نفهمها؟

لفهم السجلات، يجب كتابة مفسرات مخصصة لتحديد البيانات.

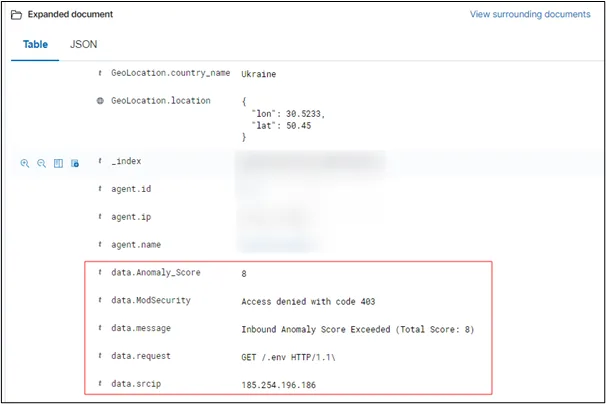

مثال على مفسر سجلات Apache Docker ModSecurity

ما الذي نكتشفه وكيف؟

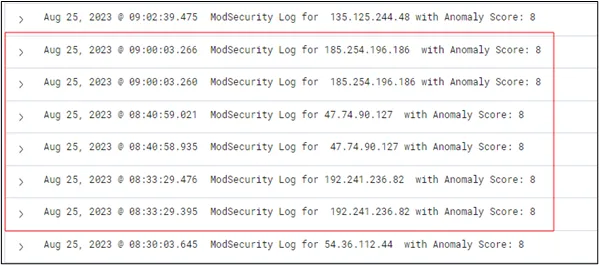

يمكننا كتابة تنبيهات وتنفيذها عند اكتشاف هجمات أو نشاط مشبوه.

إدخال السجلات المحللة بواسطة المفسر (Decoder)

التنبيهات

مراقبة السحابة

أين توجد البيانات؟

- بيانات تشغيل السحابة: مثل نشر أو تعديل الخدمات السحابية.

- بيانات تشغيل الخدمات السحابية: مثل سجلات واجهات برمجة التطبيقات (API) وسجلات الآلات الافتراضية.

كيف نقوم بالمراقبة؟

- يمكن استخدام CloudWatch أو CloudTrail في AWS لجمع السجلات.

- بالنسبة لـ Azure، يمكن استخدام Log Analytics أو تخزين السجلات.

مثال لتكوين Wazuh مع AWS

ما الذي نكتشفه وكيف؟

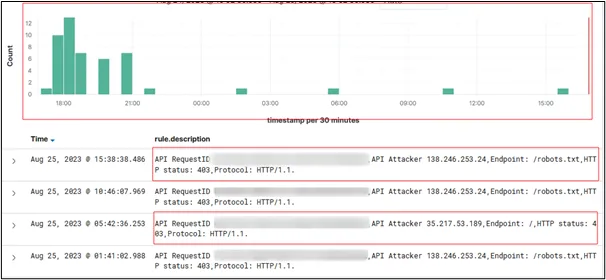

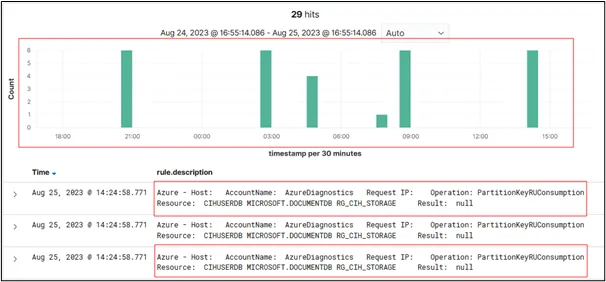

- إنشاء لوحات التحكم: يمكن استخدامها لاكتشاف التهديدات وفقًا لسيناريوهات محددة.

- تنبيهات مخصصة: إنشاء تنبيهات للأنشطة ذات الخطورة العالية.

لوحة تحكم مخصصة

الخاتمة

يُعد Wazuh حلاً شاملاً ومفتوح المصدر لمراقبة الأنظمة والشبكات والحاويات والبيئات السحابية، مما يوفر إمكانيات قوية للكشف عن التهديدات والاستجابة لها. من خلال دمج أدوات مثل Zeek وSuricata، وتوفير إمكانيات تكامل مرنة مع البيئات السحابية والأجهزة المحلية، يصبح Wazuh خيارًا مثاليًا للشركات والمؤسسات التي تسعى لتحقيق رؤية موحدة لأمن المعلومات.

يتيح Wazuh للمستخدمين جمع البيانات من مصادر متعددة، وفهمها من خلال مفسرات وقواعد مخصصة، واستغلالها في كشف التهديدات وتنفيذ التنبيهات. علاوة على ذلك، فإن دعمه لأنظمة تشغيل متعددة، والمرونة التي يقدمها في تكوين الوكلاء والمراقبة، تجعل منه أداة فعالة وموثوقة.

تتجاوز إمكانيات Wazuh المراقبة التقليدية لتشمل التكامل مع السجلات السحابية، تحليل سجلات Docker، ومراقبة تكامل الملفات. يُبرز ذلك مدى قوته كحل مركزي يمكنه التعامل مع التعقيدات المتزايدة في بيئات تكنولوجيا المعلومات الحديثة.

في نهاية المطاف، يساعد Wazuh في بناء نظام أمني مستدام وقابل للتطوير، مما يمكّن المؤسسات من تحسين استجابتها للحوادث، والتقليل من المخاطر الأمنية، وتقليل التكاليف التشغيلية بشكل كبير. إن اعتماد Wazuh كحل أمني متكامل هو خطوة استراتيجية نحو تعزيز الأمان الشامل وتحقيق التحول الرقمي بثقة أكبر.