جدول المحتويات

Nmap (Network Mapper) هي واحدة من أقوى أدوات تحليل الشبكات واختبار الأمان. الأداة مجانية ومفتوحة المصدر، وتعد أداة أساسية لأي شخص يعمل في إدارة الشبكات أو الأمن السيبراني، وحتى للأفراد الذين يرغبون في تعلم كيفية تحليل الشبكات. تم تطوير Nmap لمساعدة محترفي الأمن في اكتشاف الأجهزة والخدمات والمنافذ المفتوحة وتحديد أنظمة التشغيل قيد الاستخدام.

ما هي Nmap؟

Nmap هي أداة تُستخدم لاستكشاف الشبكات، فحص العناوين (IP Addresses)، وتحديد المنافذ المفتوحة (Open Ports). تتيح لك معرفة الأجهزة المتصلة على الشبكة والخدمات التي تقدمها، مع إمكانية التعرف على تفاصيل أكثر مثل إصدار البرامج والخدمات، وأي ثغرات أمنية محتملة يمكن استغلالها.

لماذا تستخدم Nmap؟

- إدارة الشبكة: تحديد الأجهزة المتصلة بالشبكة والتحقق من حالة الخدمات.

- اختبار الأمان: البحث عن المنافذ المفتوحة والبرامج القديمة أو الضعيفة.

- مراقبة الشبكة: التأكد من تشغيل الخدمات الصحيحة وعدم وجود أجهزة غير مصرح بها.

- اكتشاف الثغرات: معرفة نقاط الضعف المحتملة في الخدمات المتاحة على الشبكة.

كيفية تنزيل Nmap؟

1. على نظام Linux

معظم توزيعات Linux تأتي مع Nmap مثبتًا مسبقًا، ولكن يمكن التأكد باستخدام الأمر التالي:

nmap --version

إذا لم يكن مثبتًا، يمكن تثبيته عبر الأمر التالي حسب نوع التوزيعة:

- Debian/Ubuntu:

sudo apt update && sudo apt install nmap

- RedHat/Fedora:

sudo dnf install nmap

- Arch Linux:

sudo pacman -S nmap

2. على Windows أو macOS

يمكن تنزيل Nmap من الموقع الرسمي: nmap.org ثم تثبيته بسهولة عبر معالج التثبيت.

- على macOS، يمكن تثبيته باستخدام Homebrew:

brew install nmap

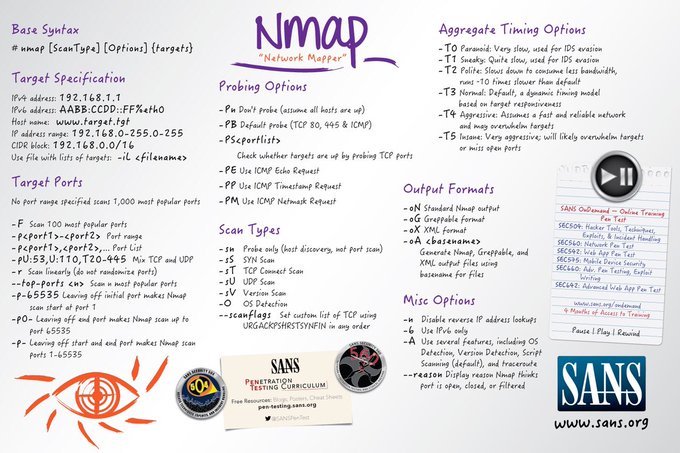

أهم أوامر Nmap واستخداماتها بالتفصيل

1. فحص Ping أو Ping Scan

يستخدم لتحديد الأجهزة المتصلة بالشبكة، والتأكد من استجابتها:

nmap -sn <IP>

مثال:

nmap -sn 192.168.1.0/24

2. فحص جهاز واحد – المنافذ المفتوحة والخدمات الشغالة

يقوم هذا الأمر بفحص منافذ الجهاز المستهدف لمعرفة الخدمات النشطة:

nmap <IP>

مثال:

nmap 192.168.1.10

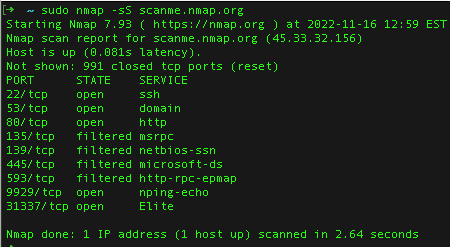

3. الفحص الخفي (Stealth Scan) لتجنب اكتشاف الجدران النارية

nmap -sS <IP>

هذا النوع من الفحص لا يكمل الاتصال بشكل كامل، مما يقلل من احتمالية كشفه.

4. اكتشاف نسخ الخدمات (Version Detection)

nmap -sV <IP>

يُستخدم لمعرفة إصدار البرامج والخدمات المشغلة على الجهاز المستهدف.

5. اكتشاف نظام التشغيل (OS Detection)

nmap -O <IP>

يُستخدم لتحديد نظام التشغيل المستهدف بناءً على ردود الشبكة.

6. الفحص المتقدم (Aggressive Scanning)

nmap -A <IP>

هذا الفحص يجمع بين:

- اكتشاف نظام التشغيل.

- اكتشاف نسخ الخدمات.

- فحص باستخدام سكربتات NSE.

- تتبع المسار (Traceroute).

7. فحص عدة أجهزة في نفس الوقت

nmap [IP1] [IP2] [IP3]

nmap 192.168.1.*

nmap -iL input.txt

يمكنك وضع قائمة من عناوين IP داخل ملف نصي وفحصها كلها دفعة واحدة.

8. فحص منفذ معين

nmap -p 80 <IP>

هذا الفحص يتحقق فقط من منفذ HTTP (80) على الجهاز المستهدف.

9. فحص مجموعة منافذ محددة

nmap -p 22-25 <IP>

يُستخدم لفحص نطاق معين من المنافذ.

10. فحص أهم المنافذ الشائعة

nmap --top-ports 10 <IP>

يقوم هذا الأمر بفحص أكثر المنافذ استخدامًا فقط.

11. استخدام سكربتات Nmap Scripting Engine (NSE)

مثال: فحص عنوان الصفحة الرئيسية لموقع معين

nmap --script http-title -p 80 <target>

12. تصدير نتائج الفحص إلى ملف

nmap -oN output.txt <IP>

nmap -oX output.xml <IP>

يُستخدم لحفظ نتائج الفحص لتحليلها لاحقًا.

13. استخدام Zenmap (واجهة رسومية لـ Nmap)

Zenmap توفر طريقة مرئية لعرض نتائج الفحص وتحليلها بسهولة.

14. أوامر متقدمة أخرى

- فحص الشبكة بدون الكشف عن مصدر الفحص:

nmap -D RND:10 <IP>

- فحص بطيء لتجنب الاكتشاف:

nmap -T2 <IP>

الخلاصة

Nmap أداة قوية ومفيدة جدًا لإدارة الشبكات واختبار الأمان. يمكن استخدامها لفحص الأجهزة المتصلة، التعرف على الخدمات، واكتشاف نقاط الضعف المحتملة. من المهم استخدامها بطريقة قانونية وأخلاقية، والتأكد من احترام خصوصية الآخرين عند استخدامها.

إذا كنت مبتدئًا، جرب الأوامر البسيطة أولاً ثم انتقل إلى الأوامر الأكثر تعقيدًا مع الوقت. استمر في التعلم والتجربة، وستتمكن من استغلال Nmap بشكل احترافي!

إذا أعجبك هذا الدليل، شاركه مع من يهمه الأمر، ولا تتردد في طرح الأسئلة أو مشاركة تجربتك!