جدول المحتويات

بصفتك مهتماً في أمن المعلومات، فإن فهم تفاصيل برامج اختراق كلمات مرور WiFi يفتح لك الأبواب نحو تأمين الشبكات ويساعدك على التعامل بمهارة وثقة مع التعقيدات التي تواجهها في مجال الأمن السيبراني.

في الواقع، تم تصميم هذه الأدوات لمساعدتك على اكتشاف الثغرات في شبكات WiFi واستغلالها للوصول إلى الشبكة، مما يجعلها جزءًا أساسيًا من أدواتك.

إذا كنت مهتمًا بتعلم المزيد عن اختراق الشبكات اللاسلكية، فإن هذا المقال مخصص لك. سنبدأ بتقديم نبذة عن هذا الموضوع ثم نعرض لك مجموعة من الأدوات التي تساعدك على تحقيق هدفك.

لقد قمنا بإعداد قائمة تضم 12 أداة، مع وصف لكل منها، وفوائدها، وما إذا كانت مدمجة في توزيعة **Kali Linux** أم لا.

إذا كنت مستعدًا للبدء، فلنبدأ!

ما هو اختراق الـ WiFi؟

قبل أن نلقي نظرة على الأدوات المتاحة لاختراق شبكات WiFi، دعونا نتحدث بسرعة عن ماهية اختراق WiFi.

يتضمن اختراق WiFi هجمات تقنية مثل “الرجل في المنتصف” (Man-in-the-Middle)، حيث يقوم المهاجم باعتراض حركة المرور للحصول على المفتاح المشترك المسبق ثم كسر كلمة المرور، وكذلك هجمات الهندسة الاجتماعية مثل هجوم “التوأم الشرير” (Evil Twin).

في هجوم التوأم الشرير، يقوم المخترقون بإنشاء نقطة وصول WiFi مزيفة تشبه نقطة الوصول الشرعية، مما يخدع المستخدمين للاتصال بها من خلال استغلال ثقتهم في اسم الشبكة المعروف.

بينما تتطلب الهجمات التقنية أدوات محددة ومعرفة ببروتوكولات الشبكات الآمنة، تستغل هجمات الهندسة الاجتماعية علم النفس البشري والإهمال.

ستحتاج أيضًا إلى أجهزة مخصصة لتنفيذ هذه الأنواع من الهجمات.

الأجهزة الأساسية تشمل محول شبكات لاسلكي يدعم وضع المراقبة وحقن الحزم، وكذلك نظام تشغيل متخصص مثل Kali Linux لتسهيل الأمور.

يرجى ملاحظة أن اختراق شبكات WiFi بدون إذن صريح، بما في ذلك إعداد نقاط الوصول المزيفة، يعد غير قانوني، مع عقوبات تشمل الغرامات والسجن.

أفضل برامج مجانية لاختراق كلمات مرور WiFi

الآن بعد أن ناقشنا اختراق WiFi، دعونا نلقي نظرة على بعض أدوات اختراق الشبكات اللاسلكية.

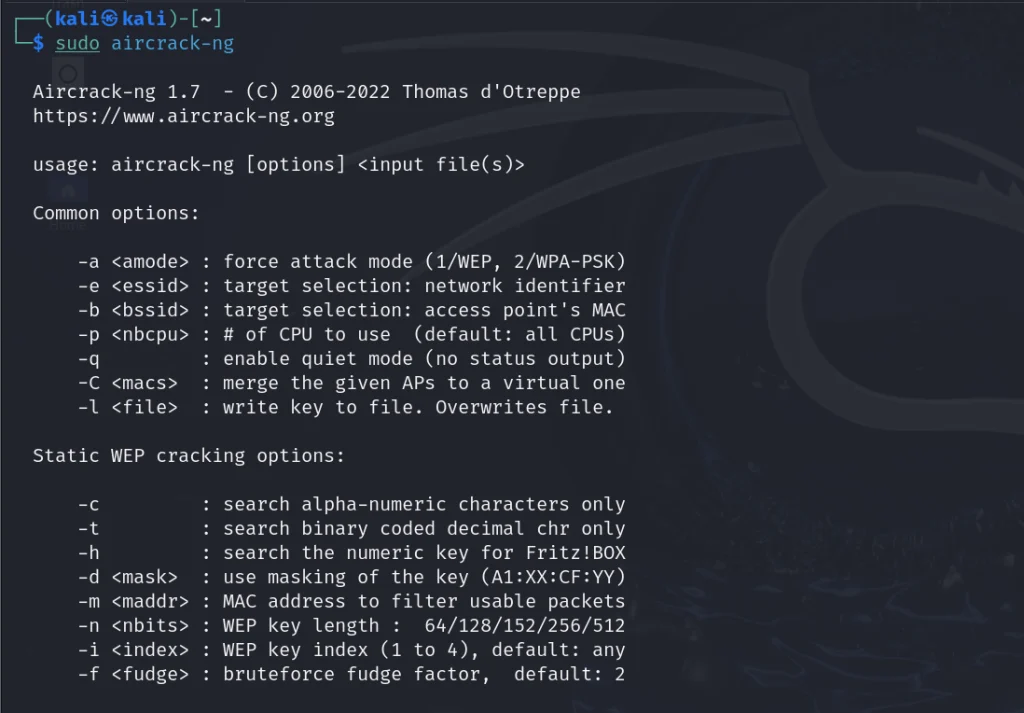

1. Aircrack-ng

Aircrack-ng هو مجموعة شائعة من الأدوات المعروفة بفعاليتها في كسر بروتوكولات **WEP** و**WPA/WPA2**. تم تصميم هذه الأدوات لتقييم أمان الشبكات اللاسلكية، حيث تتيح لك بسهولة التقاط حزم البيانات، مراقبة الشبكات، وكسر كلمات المرور الضعيفة.

فوائد Aircrack-NG:

– يشمل كل شيء من برامج تحليل الحزم إلى أدوات كسر مفاتيح التشفير.

– يعمل على عدة أنظمة تشغيل مثل Linux، Windows، وmacOS.

– سهل الاستخدام نسبياً ومرفق بوثائق جيدة.

– مدمج مع Kali.

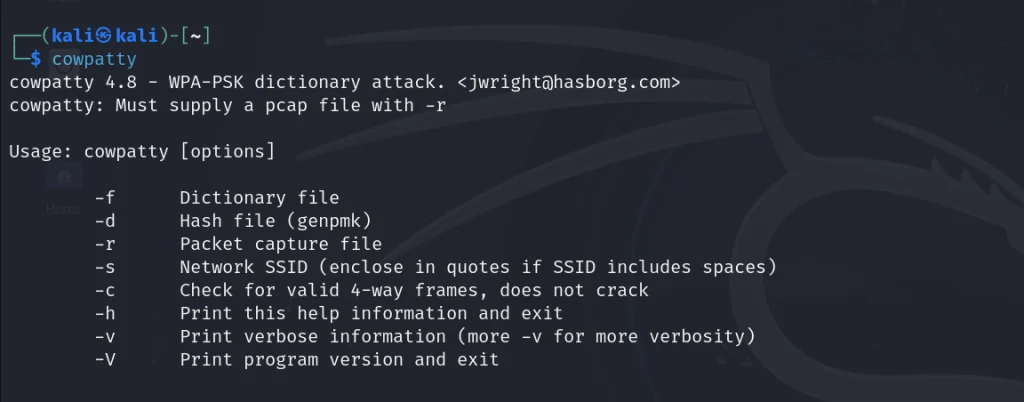

2. CoWPAtty

CoWPAtty هو أداة متخصصة في كسر كلمات مرور WPA-PSK و WPA2-PSK باستخدام هجمات القاموس (Dictionary attacks). يعتمد على تحليل حركة مرور الشبكة الملتقطة لتنفيذ هجوم غير متصل (Offline)، حيث يختبر كل إدخال في قائمة الكلمات مقابل التجزئة.

فوائد CoWPAtty:

– سهل التشغيل والاستخدام بفضل واجهته الخطية.

– يدعم استخدام ملف التجزئة المحسوب مسبقًا.

– مثالي لتنفيذ هجمات القاموس.

– يمكن تثبيته باستخدام الأمر: `sudo apt install cowpatty`

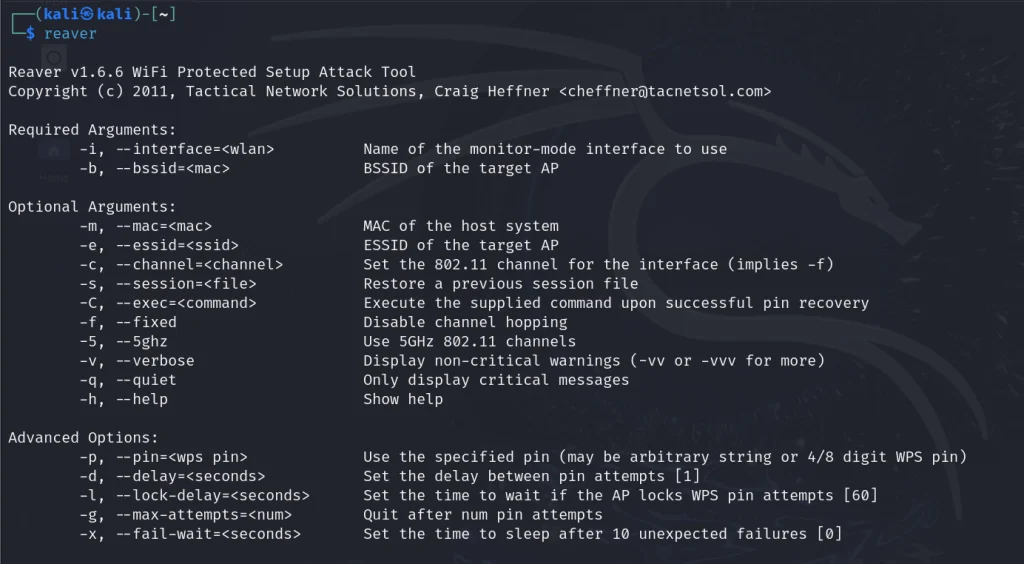

3. Reaver

Reaver هو أداة قوية لاستعادة كلمات مرور WPA/WPA2 من خلال استغلال ثغرات في بروتوكول WPS (إعداد WiFi المحمي). يستهدف ثغرة في رقم التعريف الشخصي WPS المكون من ثمانية أرقام، والذي يستخدم لإضافة أجهزة جديدة إلى الشبكة اللاسلكية.

فوائد Reaver:

– سهل الاستخدام بالرغم من قدراته الكبيرة.

– يمكنه استعادة رمز WPS وكلمة مرور WPA/WPA2 في غضون ساعات.

– فعال جدًا في استغلال ثغرة WPS.

– مدمج مع Kali.

4. Fern WiFi Cracker

Fern WiFi Cracker هو أداة لتدقيق الشبكات اللاسلكية مصممة لتحليل وكسر كلمات مرور WiFi. يتميز بواجهة رسومية سهلة الاستخدام. يُستخدم بشكل رئيسي لاكتشاف ثغرات في الشبكات اللاسلكية ويمكنه التعامل مع بروتوكولات WEP وWPA وWPA2.

فوائد Fern WiFi Cracker:

– الواجهة الرسومية بديهية، مما يجعلها سهلة للمبتدئين والمحترفين.

– يدمج العديد من الأدوات والسكربتات الخارجية لتحسين وظائفه.

– يوفر ميزات اختطاف الجلسات.

– يسمح بمراقبة الشبكات في الوقت الفعلي.

– مدمج مع Kali.

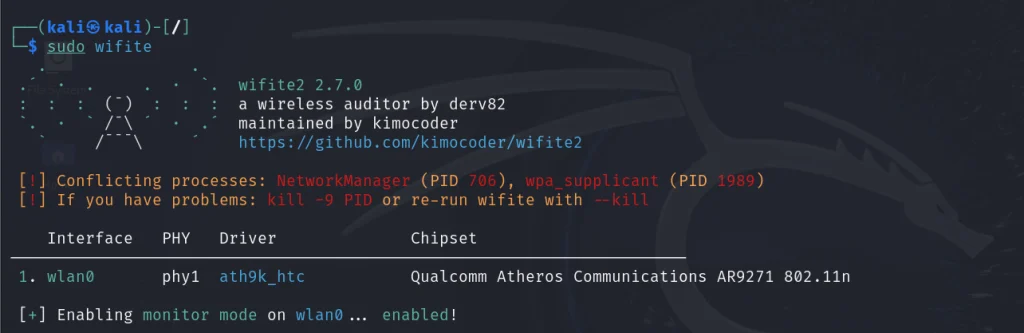

5. Wifite

Wifite هي أداة شائعة بين مختبري الاختراق، حيث تعمل على أتمتة اختبارات أمان الشبكات اللاسلكية. تم تصميمها لتبسيط تنفيذ العديد من الهجمات اللاسلكية.

فوائد Wifite:

– يقوم بأتمتة خطوات الهجوم مثل التقاط المصافحات وكسر كلمات المرور.

– يدعم مجموعة من الهجمات ضد WEP وWPA وWPA2.

– سهل الاستخدام.

– يجمع بين ميزات أدوات متعددة في واجهة واحدة.

– مدمج مع Kali.

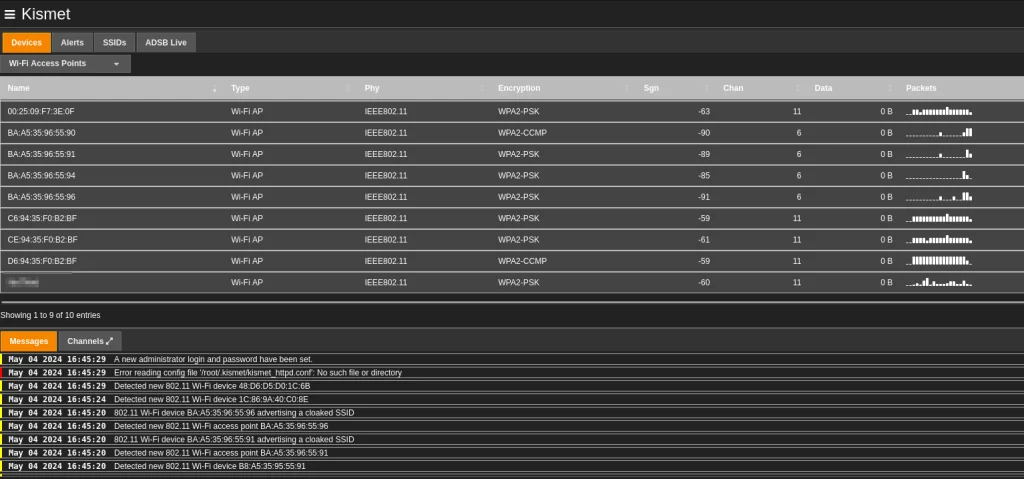

6. Kismet

Kismet هو أداة تدعم تقنيات متعددة إلى جانب WiFi، مثل Bluetooth وZigbee، ويعمل كأداة لاكتشاف التطفل وكاشف للشبكات.

فوائد Kismet:

– قادر على مراقبة مجموعة واسعة من الأجهزة.

– مجتمع نشط يساهم في تطويره وتحسينه.

– يحتوي على واجهة برمجة تطبيقات REST لدعم السكربتات المتقدمة.

– يمكنه التقاط البيانات من تقنيات متعددة غير WiFi باستخدام المعدات المناسبة.

– مدمج مع Kali.

7. Airgeddon

Airgeddon هو أداة متعددة الاستخدامات لتدقيق الشبكات اللاسلكية، تجمع بين أدوات متعددة في منصة واحدة. تم كتابة هذه الأداة باستخدام bash script وتوفر منصة شاملة لاختراق WiFi.

فوائد Airgeddon:

– يجمع بين مجموعة من الأدوات الخاصة بتدقيق الشبكات في إطار عمل واحد.

– يحتوي على نظام قائمة بديهي يرشدك خلال المهام المختلفة.

– يعمل مع مجموعة واسعة من محولات الشبكات اللاسلكية.

– يدعم الإضافات، مما يسمح لك بتوسيع وظائفه.

– مدمج مع Kali.

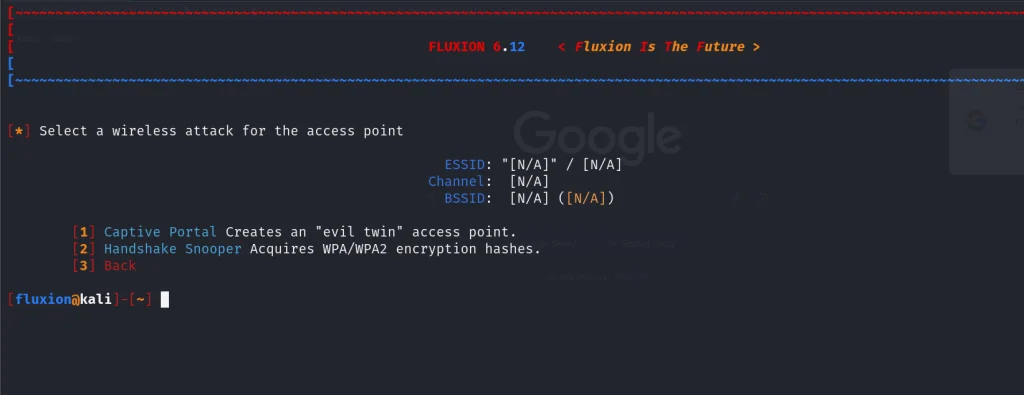

8. Fluxion

Fluxion هو أداة تهدف إلى تدقيق أمان الشبكات اللاسلكية من خلال الهندسة الاجتماعية. إنها إعادة صنع لـ Linset مع تحسينات في الاستقرار والوظائف. تقوم هذه الأداة بتنفيذ سلسلة من الهجمات لخداع المستخدمين وتوجيههم لتقديم كلمات مرور WiFi الخاصة بهم على بوابة تسجيل دخول زائفة.

فوائد Fluxion:

– يمكنك تخصيص صفحات التصيد لتشبه صفحة تسجيل الدخول لشبكة الهدف.

– من خلال استغلال الهندسة الاجتماعية، تجمع Fluxion بيانات الاعتماد دون الحاجة إلى التخمين.

– تجمع بين عدة تقنيات لتقديم اختبار واقعي حول كيفية استغلال المهاجمين للشبكة.

– يحتاج إلى التثبيت. راجع الصفحة الرسمية على GitHub للحصول على التعليمات.

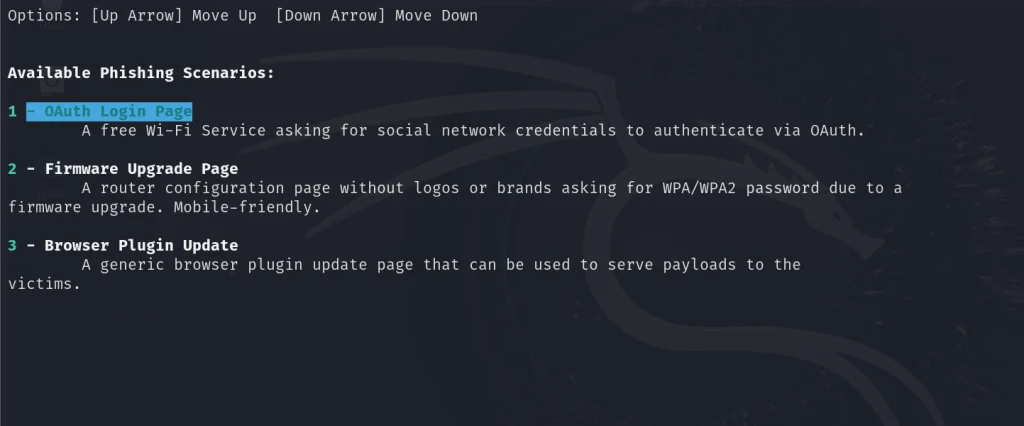

9. Wifiphisher

Wifiphisher هو إطار عمل لإنشاء نقاط وصول وهمية لتنفيذ هجمات WiFi المعقدة والاختبارات الميدانية. من خلال إعداد نقاط وصول مزيفة، يمكن اعتراض الاتصالات اللاسلكية والتلاعب بها. إنه فعال بشكل خاص في محاكاة هجمات التصيد لالتقاط المعلومات الحساسة مثل كلمات مرور WiFi أو حتى نشر البرامج الضارة.

فوائد Wifiphisher:

– واجهة نصية بديهية ترشدك خلال إعداد وتنفيذ الهجمات.

– يتمكن بسهولة من اتخاذ موقع MITM باستخدام تقنيات مثل Evil Twin وKARMA وKnown Beacons.

– يأتي مع مجموعة متنوعة من قوالب التصيد التي يمكن تخصيصها لمواقف معينة.

– يدمج أحدث

تقنيات التصيد لالتقاط بيانات الاعتماد في الوقت الفعلي.

– يمكن تثبيته باستخدام: `sudo apt install wifiphisher`.

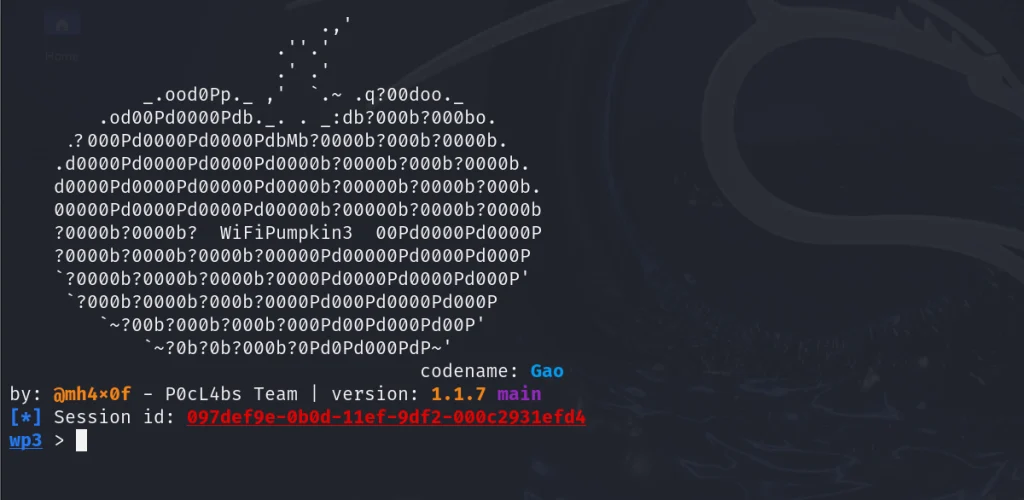

10. WiFipumpkin

WiFipumpkin هو أداة قوية لإنشاء نقاط وصول مزيفة وتنفيذ مجموعة من الهجمات اللاسلكية. يسمح لك بتحليل حركة المرور، إعادة توجيهها، واستغلال الثغرات المحتملة. إنه إطار عمل يركز على إعداد هجمات التصيد على الشبكات اللاسلكية.

فوائد WiFipumpkin:

– يدعم هجمات متنوعة مثل Evil Twin وSSLstrip، مما يجعله أداة متعددة الاستخدامات.

– يوفر ميزات متقدمة مثل هجوم Rogue Access Point وMITM.

– واجهته الرسومية تسهل إعداد الهجمات اللاسلكية.

– يمكنك تثبيته على Kali من خلال مستودعات GitHub.

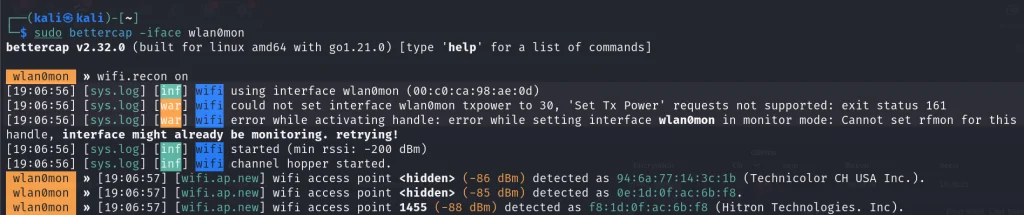

11. Bettercap

Bettercap هو أداة قوية تعمل على مراقبة الشبكات وتنفيذ الهجمات الشبكية. تستخدم بشكل رئيسي في هجمات MITM وتحليل حركة مرور الشبكات، حيث يمكن استخدامها لاستهداف كل من الشبكات السلكية واللاسلكية.

فوائد Bettercap:

– يدعم هجمات MITM متقدمة والعديد من الهجمات الشبكية الأخرى.

– يدعم استخدام الإضافات، مما يسمح بتوسيع نطاق وظائفه.

– أداة متعددة الاستخدامات يمكن استخدامها في اختبارات الشبكات السلكية واللاسلكية.

– مدمج مع Kali.

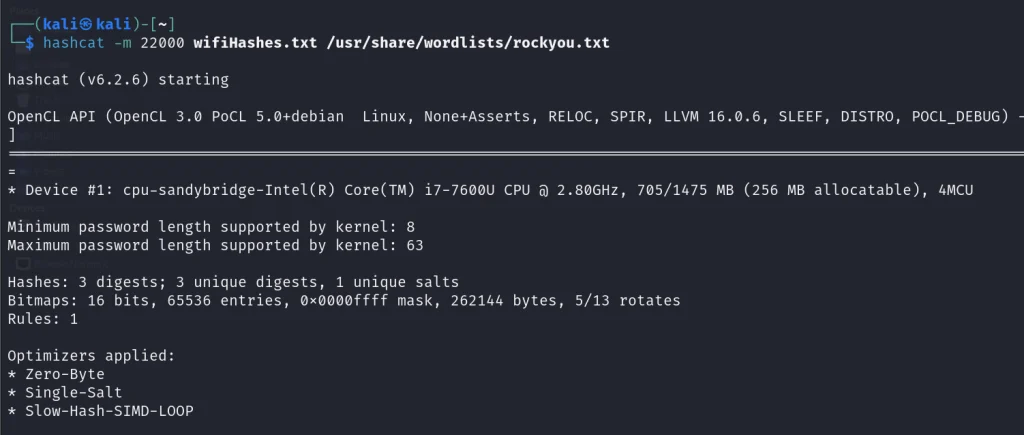

12. Hashcat

Hashcat هو أداة قوية لكسر كلمات المرور المشفرة باستخدام القوة الحاسوبية. يُعرف بقدرته على تنفيذ هجمات القوة العمياء ضد مجموعة واسعة من خوارزميات التجزئة.

فوائد Hashcat:

– يدعم أكثر من 200 خوارزمية تجزئة مختلفة.

– يمكنه الاستفادة من القوة الحاسوبية المتاحة لزيادة سرعة كسر كلمات المرور.

– يدعم العمل المتوازي مع عدة معالجات أو وحدات معالجة رسومية.

– يمكن استخدامه مع الحواسيب الشخصية أو على أجهزة GPU المخصصة لاختبارات الأمان الكبيرة.

– مدمج مع Kali.

الخاتمة

مع هذه القائمة من برامج اختراق كلمات مرور WiFi، لديك الأدوات اللازمة لاختبار أمان شبكتك وحمايتها من التهديدات المحتملة. نوصي بتجربة هذه الأدوات في مختبر تدريبي لتتعرف على كيفية عملها والميزات المختلفة التي تقدمها. من المهم التأكيد على أن استخدام هذه الأدوات يجب أن يكون لأغراض قانونية وأخلاقية فقط، مثل اختبار اختراق الشبكات التي تملكها أو لديك إذن قانوني لاختبارها.

اكتساب الخبرة في هذه الأدوات سيعزز مهاراتك كمتخصص في أمن المعلومات، مما يجعلك قادرًا على تحديد الثغرات وإصلاحها قبل أن يستغلها القراصنة الخبيثون. تذكر دائمًا أن الهدف النهائي هو تعزيز الأمان وحماية البيانات، وليس استغلال الشبكات غير المحمية بشكل غير قانوني.

5 تعليقات

That good

المقالات والدروس مصممة لتكون مراجع غنية بالمعلومات و بأسلوب مبسط يجعل التعلم متاحا و ممتعا للجميع

تطبيق ممتاز

رائع

رائع أود تطبيق اختراق الوايفي