في التدريب على الأمن السيبراني، يُصنّف الاستطلاع عادة إلى فئتين رئيسيتين: الاستطلاع السلبي والاستطلاع النشط. وعلى الرغم من أن لكل مجال تقنياته وأدواته وأسلحته الخاصة، إلا أن هناك العديد من المفاهيم المشتركة بين الإجراءات الهجومية والدفاعية. خذ مثلاً مصطلحي “الفريق الأحمر” و”الفريق الأزرق”؛ كلا المصطلحين مستعاران من الجيش. وبينما نتعمق أكثر في الأمن الهجومي والدفاعي، نواجه مصطلحات أخرى ذات جذور في الكتيبات العسكرية مثل OPSEC والاستطلاع.

في هذه المقالة، سنركز على الأساسيات السبعة للاستطلاع كما هو موضح في الكتيبات العسكرية، ونستعرض كيفية تطبيقها على الأمن السيبراني. ندرجها أدناه كما هو موجود في منشور تقنيات الجيش (APT) 3-21.8 الفقرة 6-176:

- ضمان الاستطلاع المستمر

- لا تحتفظ بأصول الاستطلاع في الاحتياطي

- التوجه نحو هدف الاستطلاع

- الإبلاغ عن المعلومات بسرعة وبدقة

- الاحتفاظ بحرية المناورة

- كسب والحفاظ على الاتصال بالعدو

- تطور الوضع بسرعة

دعونا نتعمق في كل من هذه الأساسيات:

1. التأكد من الاستطلاع المستمر

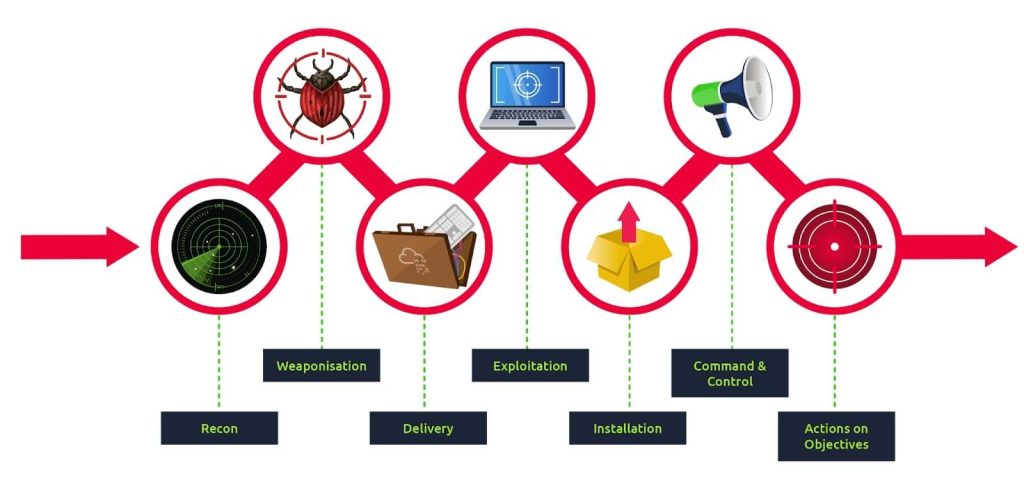

القاعدة الأولى تعلمنا أن الاستطلاع يجب أن يكون نشاطًا مستمرًا. على الرغم من تقديم الاستطلاع كخطوة أولى في سلسلة القتل (Kill Chain) السيبراني (كما هو موضح أدناه)، فإن هذا المبدأ يعلمنا أن الاستطلاع لا ينتهي عند هذا الحد؛ يمكننا اعتباره نشاطًا يبدأ عندما يبدأ الفريق الأحمر في التعرف على هدفه ويستمر حتى انتهاء العملية.

مراحل سلسلة القتل (Kill Chain) السيبراني:

في البداية، كفريق أحمر، نقوم بنشاط استطلاعي دون أي موطئ قدم على الشبكة. ويجب أن ندرك أن مرحلة الاستطلاع التي تتم من بعيد دون الوصول لا تنتهي عند هذا الحد. على سبيل المثال، إذا نجح الفريق الأحمر في اختراق جهاز المستخدم، يمكنه الوصول إلى أنظمة جديدة لم تكن متاحة سابقًا، مما يؤدي إلى فرص استطلاع جديدة مثل اكتشاف خادم بريد محلي أو أنظمة خاصة غير مكشوفة للشبكة العامة. مع كل نظام جديد يتم اكتشافه واستغلاله، تصبح المزيد من الاستطلاع ممكنًا ومتاحًا.

2. لا تحتفظ بأصول الاستطلاع في المحمية

يجب استخدام أصول الاستطلاع بشكل فعال وعدم الاحتفاظ بها في الاحتياط. بعد تحديد مقدار الضوضاء المسموح بإحداثها، يجب الاستفادة من الأدوات والخدمات المتاحة. الاستطلاع السلبي جزء أساسي من أي نشاط استطلاعي لأنه يسمح بجمع معلومات كبيرة دون الاتصال بالهدف وربما تنبيه مركز العمليات الأمنية (SOC). في المقابل، يتطلب الاستطلاع النشط الاتصال بالأنظمة المستهدفة، مما قد يترك آثارًا في سجلات النظام. بعض الأدوات مثل “gobuster” أو “hydra” قد تكون مزعجة وتتسبب في إنشاء قدر كبير من إدخالات السجل. يمكن تكوين ماسح ضوئي للشبكة مثل nmap ليعمل ببطء شديد لجعل محاولات الاتصال الفاشلة أقل وضوحًا، لكن هذا لا يعني أنها لن تترك آثارًا. الهدف هو استخدام جميع أدوات الاستطلاع المتوفرة ضمن قيود الضوضاء المحددة.

3. التوجه نحو هدف الاستطلاع

تحديد أهداف واضحة هو الخطوة الأولى التي يجب أخذها في الاعتبار بمجرد تحديد الأهداف ضمن النطاق. إذا لم نعرف الغرض من أنشطتنا الاستطلاعية، فقد نفوت جمع معلومات قيمة، مما يقوض الخطوات اللاحقة. في سيناريو واحد، قد تشمل أهداف الاستطلاع البنية التحتية المادية للشبكة، وأسماء النطاقات المسجلة، وإصدارات البرامج على الخوادم المحلية. في عملية أخرى للفريق الأحمر، قد يكون التركيز فقط على الخدمات السحابية وآليات المصادقة. هذه كلها أمثلة على الأهداف التي تتبع النطاق المتفق عليه.

4. الإبلاغ عن المعلومات بسرعة ودقة

تقديم معلومات دقيقة وفي الوقت المناسب ضروري لضمان فعالية الاستطلاع المستمر. يجب على أعضاء الفريق الأحمر تبادل المعلومات بسرعة ودقة لضمان استفادة الجميع من البيانات المجمعة حديثًا، مع التركيز على السرعة والدقة. السرعة عاملاً حاسمًا، حيث سيتم دائمًا تصحيح الثغرة الأمنية أو استغلالها؛ كوننا في الفريق الأحمر، نحن نفضل الأخير.

5. الاحتفاظ بحرية المناورة

استراتيجية الاستطلاع الناجحة يجب أن تكون مرنة وتقترح نواقل هجوم متعددة. إذا تم صد هجوم واحد، يجب أن يكون الفريق الأحمر قادرًا على التخطيط لهجوم آخر باستخدام نهج مختلف، مما يتطلب أنشطة استطلاع مناسبة لضمان المرونة. يجب أن تكون هذه المرونة جزءًا من خطة الفريق الحمراء لضمان عدم الوقوع في سيناريو واحد غير ناجح.

6. كسب الاتصال بالعدو والحفاظ عليه

كسب الاتصال بالعدو والحفاظ عليه يعد خطوة هامة. في الأمن السيبراني، يتضمن ذلك الاتصال بالشبكة المستهدفة عبر وسائل مختلفة مثل الهندسة الاجتماعية أو الاتصال الإلكتروني. يتطور الاتصال بمرور الوقت، بدءًا من الاستطلاع السلبي وحتى الوصول إلى الأنظمة المستهدفة وتسريب البيانات إذا لزم الأمر. قد تشمل الهندسة الاجتماعية الاتصال المباشر، مثل القيام بزيارة للشركة متنكرا كمتخصص في صيانة الكهرباء. لكن بشكل أساسي، سيكون الاتصال إلكترونيًا، عبر الشبكة.

7. تطور الوضع سريعاً

الوقت عامل حاسم في عمليات الاستطلاع والهجوم. يجب تنفيذ الهجمات بسرعة بعد الاستطلاع لضمان استغلال الثغرات الأمنية قبل اكتشافها وإصلاحها. على سبيل المثال، إذا تم اكتشاف بريد إلكتروني وكلمة مرور لأحد المستخدمين، فإن السرعة في استغلال هذه المعلومات قد تكون مفتاح النجاح. قد نتمكن من الوصول إلى بريدهم الإلكتروني أو حتى إلى نظامهم عبر سطح المكتب البعيد أو SSH. نتوقع أن يقوم الموقع المتأثر بإخطار مستخدميه بتغيير كلمات المرور الخاصة بهم بعد حدوث خرق أمني؛ وبالتالي، الوقت ضروري هنا. في الحالات الأكثر دقة، يجب أن نأخذ في الاعتبار العوامل الأخرى التي قد تؤثر على عمليتنا التخفيية. على سبيل المثال، إذا تمكنا من الوصول إلى نظام ما عبر SSH، فيمكننا تثبيت nmap وفحص الأنظمة الأخرى. ومع ذلك، فإن هذا سيزيد من فرص لفت الانتباه. يحتاج الفريق الأحمر إلى أن يقرر مسبقًا مدى التخفي الذي يريده ومدى سرعة اتخاذ الإجراءات عندما يكتشف نظامًا ضعيفًا.

الخلاصة

التطبيق الناجح للأساسيات السبعة للاستطلاع يمكن أن يعزز بشكل كبير من فعالية عمليات الفريق الأحمر في الأمن السيبراني. من الاستطلاع المستمر إلى التكيف السريع مع التطورات الجديدة، يجب أن يكون الفريق الأحمر مرنًا وسريعًا في استجابته لضمان تحقيق أهدافه بأقصى قدر من الكفاءة والفعالية.