جدول المحتويات

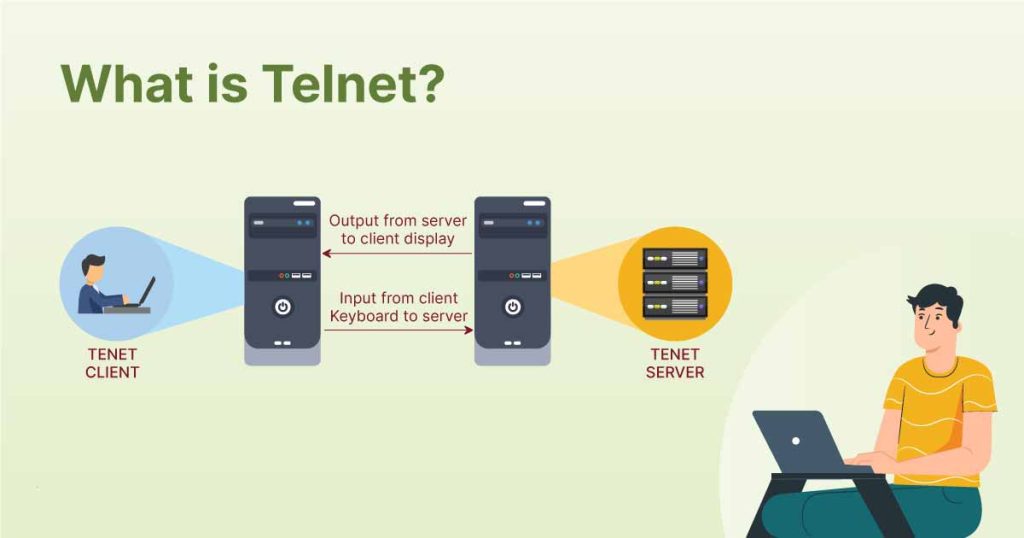

Telnet، اختصارًا لـ Telecommunication Network، هو بروتوكول شبكة يُستخدم لتوفير واجهة سطر أوامر للتواصل مع الأجهزة أو الخوادم البعيدة. يُعد من أقدم البروتوكولات التي ما زالت تُستخدم بشكل محدود حتى اليوم، وقد تم تطويره في أواخر الستينيات كوسيلة للوصول عن بُعد إلى أنظمة الحواسيب.

يُمكن Telnet المستخدم من تسجيل الدخول إلى جهاز آخر عبر شبكة TCP/IP (مثل الإنترنت) وتنفيذ الأوامر كما لو كان موجودًا فعليًا أمام الجهاز.

تتمثل الوظيفة الأساسية لـ Telnet في توفير جلسة نصية بين الحاسوب المحلي (العميل) والحاسوب البعيد (الخادم). يعمل البروتوكول عبر بروتوكول التحكم بالنقل (TCP)، ويستخدم بشكل افتراضي المنفذ 23. Telnet هو بروتوكول عميل/خادم، ولإنشاء جلسة، يحتاج المستخدم عادة إلى عنوان IP أو اسم النطاق للجهاز الهدف، بالإضافة إلى اسم مستخدم وكلمة مرور في بعض الحالات.

Telnet والمخاطر الأمنية

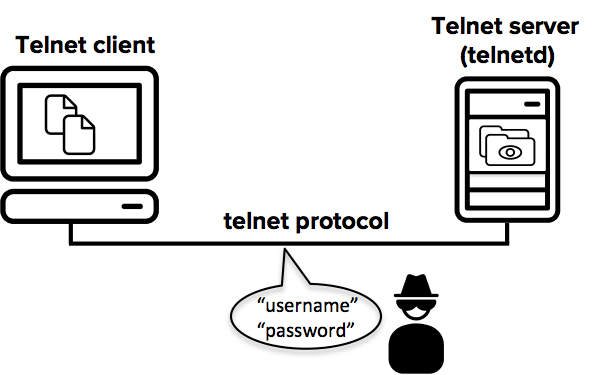

من أبرز العيوب في Telnet هو عدم وجود التشفير. جميع البيانات التي يتم نقلها بين العميل والخادم، بما في ذلك أسماء المستخدمين وكلمات المرور ومخرجات الأوامر، تُرسل بشكل نص عادي (Plaintext). هذا يجعل من السهل جدًا على المهاجمين اعتراض البيانات وقراءتها باستخدام أدوات تنصت على الحزم مثل Wireshark أو tcpdump.

في بيئة الأمن السيبراني الحالية، يُعتبر هذا الضعف حرجًا. ولهذا السبب، تم استبدال Telnet إلى حد كبير ببروتوكولات أكثر أمانًا مثل SSH (الصدفة الآمنة)، التي تُشفّر حركة البيانات وتُوفر طبقات إضافية من المصادقة.

ومع ذلك، لا يزال Telnet موجودًا في بعض الأنظمة القديمة، والأجهزة المدمجة، وأجهزة التوجيه، والمحولات، وبعض الأجهزة الشبكية القديمة، مما يجعله هدفًا شائعًا في اختبارات الاختراق، وتمارين الفرق الحمراء (Red Team Exercises)، وتحديات Capture The Flag (CTF).

المنفذ الافتراضي والاكتشاف الأولي

كما ذُكر سابقًا، يعمل Telnet افتراضيًا عبر المنفذ 23 (TCP). أول خطوة لتقييم نظام مستهدف هي التحقق مما إذا كان هذا المنفذ مفتوحًا ويمكن الوصول إليه.

الخطوة الأولى: البحث عن Telnet

باستخدام أداة Nmap، وهي أداة شهيرة لفحص الشبكات، يمكننا بسهولة اكتشاف ما إذا كان مضيف ما يُشغل خدمة Telnet:

nmap -p 23 <IP>إذا كان المنفذ 23 مفتوحًا، سيُظهر Nmap نتيجة مثل:

23/tcp open telnetيُؤكد هذا الفحص البسيط وجود خدمة Telnet، ولكن هناك حاجة إلى المزيد من الاستقصاء لمعرفة تفاصيل الإصدار، والإعدادات، والثغرات المحتملة.

تقنيات الاستطلاع (Enumeration) في Telnet

بمجرد تحديد وجود خدمة Telnet على النظام المستهدف، تأتي الخطوة التالية وهي الاستطلاع، والتي تُعنى باستخراج معلومات تفصيلية حول الخدمة.

1. جمع المعلومات من لافتة الخدمة (Banner Grabbing)

يُتيح جمع اللافتات للمهاجم الحصول على معلومات أولية عن خدمة Telnet. يمكن استخدام أدوات مثل Netcat للاتصال بمنفذ Telnet والتقاط لافتة الخدمة:

nc -vn <IP> 23يقوم هذا الأمر بإنشاء اتصال TCP بمنفذ 23 وقد يُرجع لافتة تحتوي على معلومات مفيدة مثل إصدار برنامج Telnet أو نظام التشغيل المُستخدم.

2. الاستطلاع باستخدام سكربتات Nmap

يتضمن Nmap محرك سكربتات Nmap (NSE)، والذي يحتوي على سكربتات مخصصة لـ Telnet. تُوفر هذه السكربتات رؤية أعمق حول كيفية إعداد Telnet وما إذا كان عرضة لهجمات معينة.

nmap -n -sV -Pn --script "*telnet* and safe" -p 23 <IP>يُجري هذا الأمر فحصًا للإصدار ويشغل جميع السكربتات الآمنة المتعلقة بـ Telnet على الهدف. من السكربتات المفيدة:

--script telnet-ntlm-info.nseيُحاول هذا السكربت استخراج معلومات مصادقة NTLM (مدير الشبكة المحلي من مايكروسوفت) من خدمات Telnet، خصوصًا على أجهزة ويندوز، وقد يكشف عن أسماء النطاقات وبيانات المستخدمين.

فهم خيارات Telnet

يتضمن بروتوكول Telnet آلية تفاوض على الخيارات مثل نوع الطرفية، حجم النافذة، المتغيرات البيئية، وغيرها. تُرسل هذه الخيارات بين العميل والخادم باستخدام تسلسلات تحكم.

بمجرد الاتصال بجلسة Telnet، يمكن التفاوض على الخيارات باستخدام أوامر مثل:

DO <option>

DON’T <option>

WILL <option>

WON’T <option>تُعتبر هذه الأوامر جزءًا من بروتوكول Telnet الداخلي لتحديد قدرات الطرفين. رغم أنها لا تُستخدم بكثرة في الهجمات الحديثة، إلا أن المستخدمين المتقدمين والمطورين قد يستفيدون منها أثناء إنشاء سكربتات مخصصة أو تصحيح أخطاء عملاء Telnet.

هجمات القوة الغاشمة (Brute Force)

إذا كانت خدمة Telnet محمية بكلمة مرور ولم يتم استخدام مصادقة بمفتاح، فقد يُحاول المهاجمون الوصول عبر هجمات القوة الغاشمة، والتي تتضمن تجربة عدد كبير من تركيبات اسم المستخدم وكلمة المرور حتى يتم تسجيل الدخول بنجاح.

من الأدوات الشائعة في هذا المجال: Hydra و Medusa:

hydra -l <username> -P <password-list> telnet://<IP>يُحاول هذا الأمر تسجيل الدخول إلى خدمة Telnet باستخدام قائمة كلمات مرور محددة مسبقًا. يجب أن يحصل الهاكر الأخلاقي (Ethical Hacker) على تصريح قانوني قبل تنفيذ مثل هذه الهجمات، لأنها قد تؤدي إلى قفل الحسابات أو تعطيل الخدمة.

فحص ملفات إعدادات Telnet

في أنظمة يونكس وما شابهها، يتم غالبًا إدارة خدمة Telnet بواسطة inetd أو xinetd، وهما “خادمان فائقان” يديران الاتصالات الشبكية الواردة. يمكن أن تؤدي الأخطاء في إعداد هذه الملفات إلى ثغرات أمنية.

من الملفات الشائعة التي يجب فحصها:

/etc/inetd.conf– يحتوي على تعريفات الخدمات لـinetd./etc/xinetd.d/telnet– يحتوي على إعدادات Telnet المفصلة لـxinetd./etc/xinetd.d/stelnet– قد يُستخدم من قبل نسخ بديلة أو قديمة من Telnet.

يمكن أن تُحدد هذه الملفات القيود المفروضة على الوصول، وإعدادات التسجيل، وقيم مهلة الاتصال. قد يقوم المهاجمون أو المدافعون بتحليلها لفهم عناوين IP المسموح بها، وإن كانت المصادقة مطبقة، وما إذا كان التسجيل مفعلًا.

Telnet مقابل SSH: البديل الأفضل

نظرًا لكل عيوب Telnet، من المُوصى به بشدة استبداله بـ SSH (الصدفة الآمنة) في أي بيئة تحتوي على بيانات حساسة. لا يقوم SSH فقط بتشفير الجلسة، بل يدعم أيضًا المصادقة عبر المفاتيح، وتمرير المنافذ، وميزات تسجيل أكثر قوة.

في الحالات التي تمنع فيها الأنظمة القديمة الانتقال الكامل من Telnet، يجب تنفيذ ضوابط تعويضية مثل تجزئة الشبكة (Segmentation)، وتقييد الجدران النارية (Firewalls)، والمصادقة متعددة العوامل (MFA) لتقليل المخاطر.

الخلاصة

على الرغم من أن Telnet يبدو قديمًا وغير آمن، إلا أن فهم كيفية عمله يظل أمرًا أساسيًا لمسؤولي الشبكات، ومختصي الأمن السيبراني، ومختبري الاختراق. فمعرفة كيفية التعرف على Telnet، واستطلاعه، واستغلاله تُعد من المهارات الضرورية في العديد من تقييمات الثغرات، لا سيما في بيئات تشغيل الأنظمة القديمة.

باختصار، Telnet هو:

- بروتوكول وصول عن بُعد قائم على TCP ونصي

- يعمل افتراضيًا على المنفذ 23

- غير آمن بسبب عدم وجود التشفير

- يُستخدم لفهم أساسيات الاتصال عن بُعد

- لا يزال موجودًا في الأجهزة المدمجة والتطبيقات القديمة

سواء كنت تدافع عن البنية التحتية الخاصة بك أو تختبرها، احرص دائمًا على استبدال Telnet بـ SSH ولا تترك خدمات Telnet مكشوفة للإنترنت العام.