جدول المحتويات

إذا كنت مختبِر اختراق، فإن كسر كلمات المرور هو شيء ستقوم به بشكل يومي. قد يشمل ذلك كلمات مرور تسجيل الدخول، كلمات مرور الملفات، وأي شيء آخر محمي بكلمة مرور.

John the Ripper (JtR) هو أداة شائعة لكسر كلمات المرور. يدعم John العديد من تقنيات التشفير لأنظمة Windows و Unix (بما في ذلك Mac).

ميزة رائعة في John هي قدرته على التعرف التلقائي على نوع التشفير للتنسيقات الشائعة. هذا يوفر عليك الكثير من الوقت في البحث عن تنسيقات التجزئة (hash formats) واختيار الأداة الصحيحة لكسرها.

John هو أيضًا أداة تعتمد على القواميس. بمعنى أنه يعمل مع قاموس من كلمات المرور الشائعة لمقارنتها مع التجزئة المتوفرة. هنا قائمة كلمات مرور شائعة تسمى rockyou.txt.

بينما يمكنك استخدام قوائم كلمات المرور الشائعة مثل RockYou، فإن John يحتوي أيضًا على مجموعته الخاصة من القوائم التي تحتوي على آلاف كلمات المرور الشائعة. هذا يجعل John فعالًا جدًا في كسر الأنظمة ذات كلمات المرور الضعيفة.

كيفية عمل John بشكل افتراضي:

- التعرف على نوع التجزئة الحالية.

- إنشاء تجزئات أثناء التشغيل لجميع كلمات المرور الموجودة في القاموس.

- التوقف عند العثور على تطابق بين التجزئة المولدة والتجزئة الحالية.

هذا ليس الطريقة الوحيدة التي يجد بها John كلمة المرور. يمكنك أيضًا تخصيص John وفقًا لمتطلباتك. على سبيل المثال، يمكنك تحديد نوع كلمة المرور باستخدام العلم —format.

في هذه المقالة، سنقوم أولاً بتثبيت John متبوعًا بشرح لأنماط العمل المختلفة التي يمكن استخدامها. بعد ذلك، سنستخدم John لكسر كلمات المرور لثلاث حالات استخدام مختلفة — كلمة مرور Windows، وكلمة مرور Linux، وكلمة مرور ملف zip.

تنويه سريع قبل أن نبدأ:

لا تستخدم هذه الأداة لأغراض خبيثة. هذا المقال تعليمي لمساعدتك على حماية نفسك وعملائك أو فريقك من هجمات كلمات المرور. استخدم هذه المعلومات بمسؤولية وأمان!

فلنبدأ.

كيفية تثبيت John The Ripper

إذا كنت تستخدم Kali Linux:

John مثبت مسبقًا. يمكنك استخدامه عن طريق كتابة الأمر التالي:

$ johnعلى Ubuntu/Debian:

يمكنك تثبيت John من المصدر apt. إليك الأمر لتثبيته:

$ apt install johnعلى Mac:

يمكنك العثور على John في Homebrew:

$ brew install johnعلى Windows وأنظمة التشغيل الأخرى:

يمكنك العثور على الملفات التنفيذية هنا:

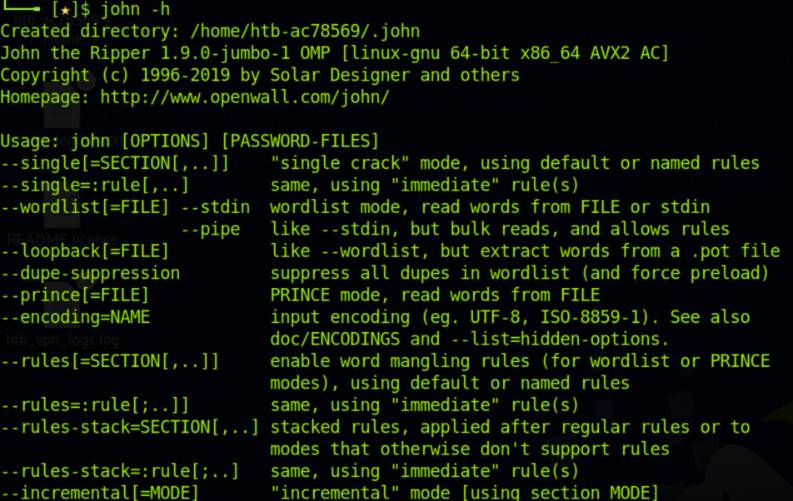

بمجرد تثبيت John، جرب أمر المساعدة للتأكد من أن التثبيت يعمل. يمكن أيضًا استخدام أمر المساعدة كمرجع عند العمل مع John.

$ john -hهذا هو الناتج عن أمر المساعدة:

John help command

كيفية استخدام John The Ripper

الآن بعد أن فهمنا ما هو John، دعونا نستعرض الأنماط الثلاثة التي يوفرها. ستستخدم واحدًا من هذه الأنماط في معظم حالات الاستخدام.

- وضع الكسر الفردي (Single Crack Mode)

- وضع القاموس (Wordlist Mode)

- وضع الزيادة (Incremental Mode)

ما هو وضع الكسر الفردي؟

في وضع الكسر الفردي، يأخذ John نصًا معينًا ويولد تغييرات لهذا النص لإنشاء مجموعة من كلمات المرور.

مثال:

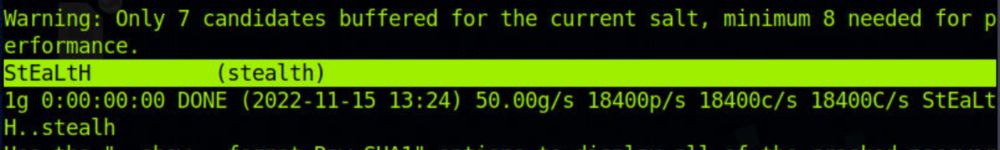

إذا كان اسم المستخدم هو “stealth” وكلمة المرور هي “StEaLtH”، يمكننا استخدام الوضع الفردي لـ John لتوليد تغييرات على كلمة المرور (مثل: STEALTH, Stealth, STealth، وهكذا).

استخدام الأوامر:

نستخدم العلم —format لتحديد نوع التجزئة والعلم —single لإعلام John بأننا نريد استخدام وضع الكسر الفردي. سننشئ أيضًا ملفًا يسمى crack.txt يحتوي على اسم المستخدم وقيمة التجزئة لكلمة المرور.

stealth:d776dd32d662b8efbdf853837269bd725203c579ثم نستخدم الأمر التالي:

$ john --single --format=raw-sha1 crack.txtالنتيجة:

John single crack mode

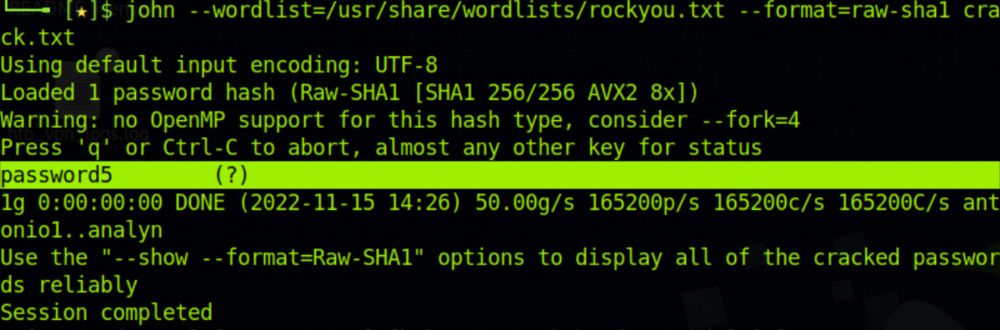

ما هو وضع القاموس؟

في وضع القاموس، سنوفر قائمة بكلمات المرور لـ John. سيقوم John بإنشاء تجزئات لهذه الكلمات أثناء التشغيل ويقارنها بتجزئة كلمة المرور.

مثال:

سنستخدم قائمة كلمات المرور RockYou. إذا كنت تستخدم Kali، يمكنك العثور عليها في المسار /usr/share/wordlists/rockyou.txt. سنحتاج أيضًا إلى ملف crack.txt يحتوي على تجزئة كلمة المرور.

edba955d0ea15fdef4f61726ef97e5af507430c0استخدام الأوامر:

$ john --wordlist=/usr/share/wordlists/rockyou.txt --format=raw-sha1 crack.txtالنتيجة:

John wordlist mode

يمكنك تنزيل قائمة كلمات مرور RockYou من هنا:

ما هو وضع الزيادة؟

وضع الزيادة هو الأقوى ولكنه الأبطأ. يحاول جميع التراكيب الممكنة للأحرف ككلمات مرور.

مثال:

$ john -i:digits passwordfile.txtهنا العلم -i يحدد استخدام وضع الزيادة.

حالات استخدام John The Ripper

كسر كلمة مرور Windows

استخدام الأوامر:

$ john --format=lm crack.txtكسر كلمة مرور Linux

دمج ملفات passwd و shadow باستخدام:

$ unshadow /etc/passwd /etc/shadow > output.db

$ john output.dbكسر كلمة مرور ملف Zip

استخدام zip2john للحصول على التجزئة:

$ zip2john file.zip > zip.hashes

$ john zip.hashesكيفية الدفاع ضد هجمات كلمات المرور

- استخدام كلمات مرور قوية. تعرف على كيفية إنشاء كلمات مرور قوية من هنا: How to Create Strong Passwords

- عدم استخدام نفس كلمة المرور في أكثر من موقع. تحقق مما إذا كانت كلمات مرورك قد تعرضت للاختراق عبر هذا الموقع: Have I Been Pwned

- استخدام مديري كلمات المرور لتوليد كلمات مرور عشوائية. يمكنك تجربة مدير كلمات المرور: LastPass Dashlane

الخلاصة

John هو أداة قوية وشائعة لاختبار قوة كلمات المرور. سواء كنت مختبِر اختراق أو تبحث عن تحسين الأمان، John هو أداة يجب أن تكون في حقيبتك.

لمزيد من التفاصيل، يمكنك زيارة الموقع الرسمي لـ John:

John The Ripper Official Website