جدول المحتويات

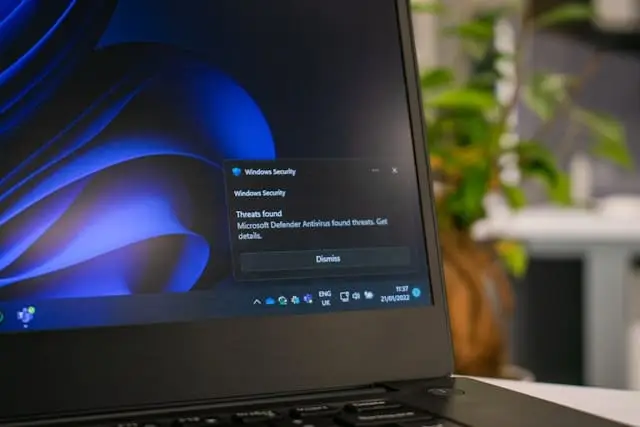

في العصر الرقمي الحالي، تتطور التهديدات الإلكترونية بمعدل مقلق. من بين أكثر أنواع التهديدات انتشارًا وإضرارًا هي البرامج الضارة وبرامج الفدية. بينما يتم استخدام هذين المصطلحين بالتبادل في بعض الأحيان، فإنهما يشيران إلى أنواع مختلفة من البرمجيات الخبيثة. إن فهم الفروق بين البرامج الضارة وبرامج الفدية أمر بالغ الأهمية لتنفيذ إجراءات فعالة للأمن السيبراني. تتناول هذه المقالة الفروق الدقيقة بين البرامج الضارة وبرامج الفدية، وتأثيراتها في عام 2025، وكيف يمكنك حماية نفسك منها.

ما هي البرامج الضارة؟

البرامج الضارة، وهي اختصار لبرامج خبيثة، تشمل مجموعة واسعة من البرامج الضارة المصممة لاختراق أو تلف أو تعطيل أجهزة الكمبيوتر والشبكات. يمكن أن تأخذ البرامج الضارة أشكالًا متعددة، بما في ذلك الفيروسات والديدان وأحصنة طروادة وبرامج التجسس وبرامج الإعلانات وأكثر من ذلك. كل نوع من البرامج الضارة له خصائصه الخاصة وطرق الإصابة به.

أنواع البرامج الضارة

- الفيروسات: تلتصق بالبرامج الشرعية وتنتشر عندما يتم تنفيذ هذه البرامج.

- الديدان: تتكاثر ذاتيًا وتنتشر عبر الشبكات دون الحاجة إلى برنامج مضيف.

- أحصنة طروادة: تتنكر كبرامج شرعية لخداع المستخدمين لتثبيتها.

- برامج التجسس: تراقب نشاط المستخدم سرًا وتجمع المعلومات الشخصية.

- برامج الإعلانات: تعرض إعلانات غير مرغوب فيها وقد تعيد توجيه عمليات البحث في المتصفح.

تأثير البرامج الضارة

يمكن أن يتراوح تأثير البرامج الضارة من إعلانات منبثقة مزعجة إلى اختراقات بيانات خطيرة. في عام 2025، تظل البرامج الضارة تهديدًا كبيرًا، حيث يستخدم المجرمون الإلكترونيون تقنيات متقدمة لتجاوز إجراءات الأمان. تشمل التأثيرات الرئيسية:

- سرقة البيانات: سرقة معلومات حساسة مثل كلمات المرور وأرقام بطاقات الائتمان.

- تلف النظام: إفساد أو حذف ملفات النظام الهامة.

- الخسائر المالية: التسبب في خسائر مالية مباشرة أو تسهيل الاحتيال.

- انتهاك الخصوصية: مراقبة أنشطة المستخدم وانتهاك الخصوصية.

ما هي برامج الفدية؟

برامج الفدية هي نوع محدد من البرامج الضارة المصممة لقفل أو تشفير ملفات أو نظام الضحية، مما يجعلها غير قابلة للوصول حتى يتم دفع الفدية. ازدادت شعبية هذا النوع من الهجمات بسبب ربحيتها للمجرمين الإلكترونيين.

كيف تعمل برامج الفدية

عادةً ما تتسلل برامج الفدية إلى النظام من خلال رسائل البريد الإلكتروني الاحتيالية، أو التنزيلات الضارة، أو استغلال الثغرات. بمجرد دخولها، تقوم بتشفير الملفات وتعرض مذكرة فدية، تطالب بالدفع بالعملة المشفرة مقابل مفتاح فك التشفير.

أنواع برامج الفدية

- برامج الفدية التشفيرية: تشفر الملفات الشخصية وتطلب الدفع مقابل مفتاح فك التشفير.

- برامج الفدية القافلة: تقفل النظام بالكامل، مما يمنع الوصول حتى يتم دفع الفدية.

- برامج الفدية المخيفة: تعرض تحذيرات زائفة عن إصابات البرامج الضارة وتطلب الدفع لبرامج مكافحة الفيروسات المزيفة.

تأثير برامج الفدية

يمكن أن يكون تأثير برامج الفدية مدمرًا، خاصةً للشركات والبنية التحتية الحيوية. في عام 2025، أصبحت هجمات برامج الفدية أكثر تطورًا واستهدافًا، مما يؤدي إلى عواقب وخيمة:

- فقدان البيانات: فقدان دائم للبيانات إذا لم يتم دفع الفدية.

- تعطيل العمليات: توقف العمليات التجارية والتسبب في فترات توقف.

- الأضرار المالية: دفع فدى كبيرة وغرامات قانونية محتملة.

- ضرر السمعة: فقدان ثقة العملاء وتلف سمعة العلامة التجارية.

البرامج الضارة مقابل برامج الفدية: الاختلافات الرئيسية

على الرغم من أن كلا من البرامج الضارة وبرامج الفدية ضارة، فإن فهم اختلافاتهما أمر أساسي لاستراتيجيات الدفاع الفعالة.

| الجانب | البرامج الضارة | برامج الفدية |

|---|---|---|

| التعريف | مصطلح عام لجميع البرمجيات الخبيثة | نوع محدد من البرمجيات الخبيثة التي تطالب بالفدية |

| الهدف | أهداف متعددة: التجسس، السرقة، الإتلاف | في المقام الأول لابتزاز الأموال من الضحايا |

| الأنواع الشائعة | الفيروسات، الديدان، أحصنة طروادة، برامج التجسس، برامج الإعلانات | برامج الفدية التشفيرية، برامج الفدية القافلة، برامج الفدية المخيفة |

| طريقة الهجوم | الإصابة بوسائل متعددة | تشفير الملفات والمطالبة بالفدية |

| التأثير | متنوع: سرقة البيانات، تلف النظام، انتهاك الخصوصية | شديد: فقدان البيانات، تعطيل العمليات، الأضرار المالية |

الحماية من البرامج الضارة وبرامج الفدية في عام 2025

أفضل الممارسات لحماية البرامج الضارة

- تثبيت برامج مكافحة الفيروسات: استخدم برامج مكافحة الفيروسات ومكافحة البرامج الضارة الموثوقة.

- التحديثات المنتظمة: حافظ على تحديث نظام التشغيل والبرامج.

- تثقيف المستخدمين: درب الموظفين والمستخدمين على التعرف على رسائل البريد الإلكتروني الاحتيالية والروابط المشبوهة.

- نسخ احتياطي للبيانات: قم بعمل نسخ احتياطية بانتظام للبيانات الهامة لمنع فقدان البيانات بسبب هجمات البرامج الضارة.

- استخدام الجدران النارية: قم بتنفيذ حلول جدران نارية قوية لحظر الوصول غير المصرح به.

أفضل الممارسات لحماية برامج الفدية

- النسخ الاحتياطي المنتظم: احتفظ بنسخ احتياطية منتظمة وآمنة لجميع البيانات الهامة.

- تصفية البريد الإلكتروني: استخدم تصفية البريد الإلكتروني المتقدمة لمنع محاولات التصيد.

- أمان النقاط النهائية: قم بتنفيذ حلول أمان النقاط النهائية القوية لاكتشاف ومنع برامج الفدية.

- إدارة التصحيحات: قم بتحديث البرامج بانتظام وتصحيح الثغرات.

- خطة استجابة للحوادث: قم بتطوير وتحديث خطة استجابة للحوادث بانتظام لهجمات برامج الفدية.

الخلاصة

مع استمرار تطور التهديدات الإلكترونية، فإن فهم الاختلافات بين البرامج الضارة وبرامج الفدية أصبح أكثر أهمية من أي وقت مضى. في عام 2025، أصبحت المخاطر أعلى، مع هجمات أكثر تطورًا تستهدف الأفراد والمؤسسات على حد سواء. من خلال تنفيذ تدابير أمان قوية والبقاء على اطلاع، يمكنك حماية بياناتك وأنظمتك من هذه التهديدات الخبيثة.

لمزيد من المعلومات حول أفضل الممارسات للأمن السيبراني، قم بزيارة وكالة الأمن السيبراني وأمن البنية التحتية (CISA) و المعهد الوطني للمعايير والتكنولوجيا (NIST).

باتباع هذه الإرشادات والبقاء يقظًا، يمكنك تقليل خطر الوقوع ضحية للبرامج الضارة وبرامج الفدية، وحماية أصولك الرقمية في مشهد سيبراني يتزايد خطره.