جدول المحتويات

المقالة التالية تتناول بعضًا من أفضل الأدوات المكتوبة بلغة بايثون للأشخاص المهتمين بمجال الأمن السيبراني، سواء من الجانب الهجومي أو الدفاعي في هذه الصناعة.

من جمع المعلومات الاستخباراتية المفتوحة، إلى أدوات تعداد الشبكة، واختراق قواعد البيانات وActive Directory، وحتى التصعيد الامتيازي، وتكسير كلمات المرور، والتسميم، وأدوات التحرك الجانبي، لقد استخرجنا بعضًا من أفضل أدوات الاختراق المكتوبة بلغة بايثون.

ولكن أولاً، دعونا نفهم لماذا اكتسبت لغة بايثون هذه المكانة العالية بين المطورين والمستخدمين.

لماذا تحظى بايثون بشعبية كأدوات اختراق؟

بايثون هي لغة برمجة عالية المستوى، تم إصدارها لأول مرة في فبراير من عام 1991 بواسطة المبرمج الهولندي جيدو فان روسم. الآن في نسختها الثالثة الرئيسية، تُعد بايثون واحدة من أشهر لغات البرمجة في العالم، حيث يختار أكثر من 49٪ من المطورين استخدام بايثون.

بايثون مفتوحة المصدر، مجانية الاستخدام، وتعمل على منصات متعددة مثل Linux وmacOS وWindows. تمتلك مكتبة قياسية واسعة تتضمن وحدات للعديد من المهام الأساسية المتاحة فورًا، وهي سهلة التعلم والقراءة نسبيًا.

على عكس لغات مثل C++، بايثون هي لغة مفسرة، مما يعني أنك لا تحتاج إلى قضاء الوقت في تجميع الكود، ويمكنك استخدام أي بيئة تطوير تقريبًا، من محررات النصوص إلى بيئات تطوير متكاملة مثل Visual Studio لكتابة كود بايثون. كل هذه المرونة تجعل بايثون منصة مثالية لمحترفي الأمن السيبراني لإنشاء أدوات الاختراق.

أدوات OSINT

الاستقصاء الاستخباراتي المفتوح المصدر، المعروف عادةً بـ OSINT، هو عملية جمع وتحليل المعلومات من المصادر المتاحة للجمهور لأغراض استخباراتية. امتلاك أدوات OSINT جيدة يمكن أن يصنع كل الفرق في اكتشاف أسطح هجوم صالحة.

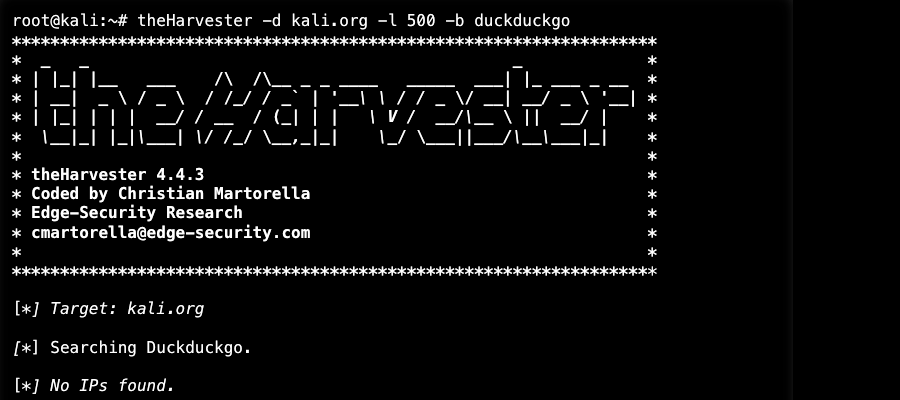

1. theHarvester

theHarvester هو حل شامل للاستقصاء الاستخباراتي. كان متاحًا منذ حوالي عام 2019 ويقوم بمسح العديد من الخدمات الشعبية ويعرضها بتنسيق بسيط، مما يساهم في أتمتة عملية OSINT بشكل كبير ويوفر عليك الذهاب إلى العديد من المصادر المختلفة يدويًا.

لماذا نحب theHarvester:

- بسيط في الاستخدام.

- يعمل بشكل معياري، ويعمل مع حوالي 40 خدمة شهيرة، مع إضافة خدمات جديدة طوال الوقت، بما في ذلك Bing وCert Spotter وDNSdumpster وFullHunt وGitHub وHhunter وOTS (AlienVault) وShodan وأدوات اختبار الاختراق.

- يقوم بتنفيذ البحث بالقوة (Brute force) عن DNS.

- يلتقط لقطات للشبكات الفرعية التي يتم العثور عليها.

theHarvester متاح على GitHub هنا ويمكن تثبيته في Kali ببساطة عن طريق كتابة:

sudo apt install theHarvester2. Recon-ng

الـ Recon-ng هو إطار عمل للاستقصاء الاستخباراتي يهدف إلى توفير بيئة قوية لإجراء تحقيقات استقصائية عبر الإنترنت بسرعة وفعالية. يشبه Recon-ng إلى حد كبير Metasploit Framework، لذا ستشعر بأنه مألوف إذا كنت تستخدم Metasploit بشكل منتظم.

يتكون المنتج من ثلاثة أدوات مميزة: recon-ng (الإطار الرئيسي)، وrecon-web (الذي يعتبر واجهة ويب لـ recon-ng)، وrecon-cli (وهو النسخة التي تعمل عبر سطر الأوامر من الأداة). يجب ملاحظة أنه على الرغم من أن المشروع مستمر منذ عام 2012، إلا أنه ليس محدثًا بقدر بعض الأدوات الأخرى.

لماذا نحب Recon-ng:

- يسمح بالتخصيص من خلال الوحدات.

- ممتاز في جمع المعلومات الاستخباراتية.

- يوفر تغطية واسعة لمصادر البيانات وواجهات البرمجة APIs.

يمكن العثور على Recon-ng على GitHub هنا وهو مثبت افتراضيًا في Kali Linux.

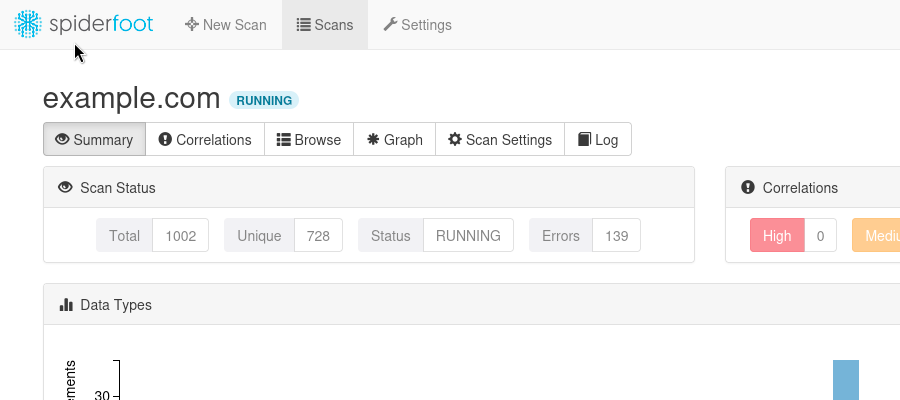

3. SpiderFoot

SpiderFoot يتكامل مع مصادر بيانات هائلة ويستخدم مجموعة من الطرق لتحليل البيانات. يقدم واجهة مستخدم رسومية عبر الإنترنت، بالإضافة إلى واجهة سطر الأوامر. الميزة التي يوفرها SpiderFoot، على عكس الأدوات المشابهة، هي جمعه للمعلومات المتعلقة بأنواع مختلفة من الأهداف، بما في ذلك أسماء الأشخاص، وعناوين البريد الإلكتروني، وعناوين IP، وأسماء النطاقات، وأسماء المضيفين، وشبكات الإنترنت أو ASN.

لماذا نحب SpiderFoot:

- الواجهة الرسومية عبر الإنترنت تجعل استخدام Spiderfoot سهلًا جدًا وتجعل البيانات المكتشفة سهلة التصفح، في حين أن أداة سطر الأوامر توفر قوة الأتمتة القائمة على CLI.

- SpiderFoot يمتلك أكثر من 200 وحدة تنفذ العديد من الإجراءات المفيدة، بما في ذلك:

- تعداد واستخراج أسماء النطاقات الفرعية والمجالات العلوية.

- استخراج عناوين البريد الإلكتروني وأرقام الهواتف والأسماء البشرية.

- استخراج عناوين Bitcoin وEthereum.

- التحقق من القابلية لاختراق النطاق الفرعي.

- نقل مناطق DNS.

- استعلامات الاستخبارات التهديدية والقوائم السوداء.

- تكامل API مع SHODAN وHaveIBeenPwned وGreyNoise وAlienVault وSecurityTrails وغيرها.

- تعداد الحسابات على وسائل التواصل الاجتماعي.

- البحث في S3/Azure/Digitalocean وتعداد المجموعات والكاشط.

- تحديد الموقع الجغرافي لعناوين IP.

- تجريف الويب، تحليل محتوى الويب.

- تحليل البيانات الوصفية للصور والمستندات والملفات الثنائية.

- البحث في الويب المظلم.

- مسح الشبكات (المنافذ) وأخذ البانر.

- البحث في انتهاكات البيانات.

Spiderfoot متاح على GitHub على الرابط هنا وهو مثبت افتراضيًا في Kali Linux.

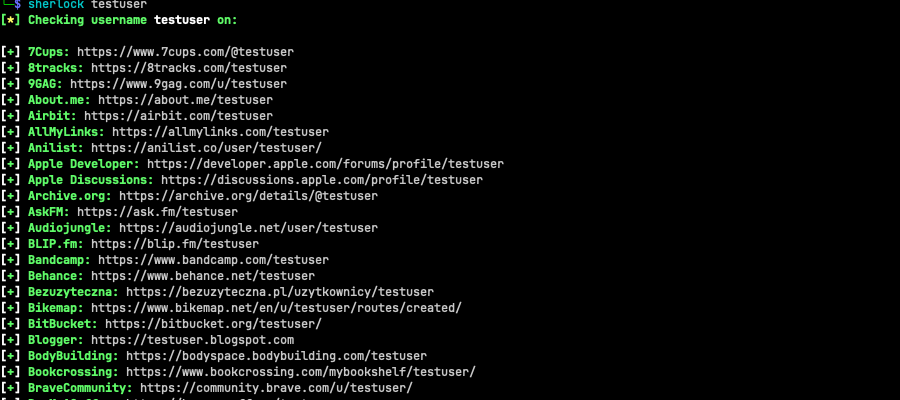

4. Sherlock

Sherlock هو أداة للبحث عن أسماء المستخدمين عبر معظم الشبكات الاجتماعية، بما في ذلك Twitter/X وReddit وBlogger وDocker Hub وGamespot وHackerNews وPastebin والعديد من الشبكات الأخرى.

لماذا نحب Sherlock:

- Sherlock هو أداة بسيطة تقوم بما تعلن عنه بالضبط. إذا كنت ترغب في العثور على أسماء المستخدمين عبر وسائل التواصل الاجتماعي، فهذه الأداة سريعة جدًا وبسيطة للاستخدام.

أدوات التعداد

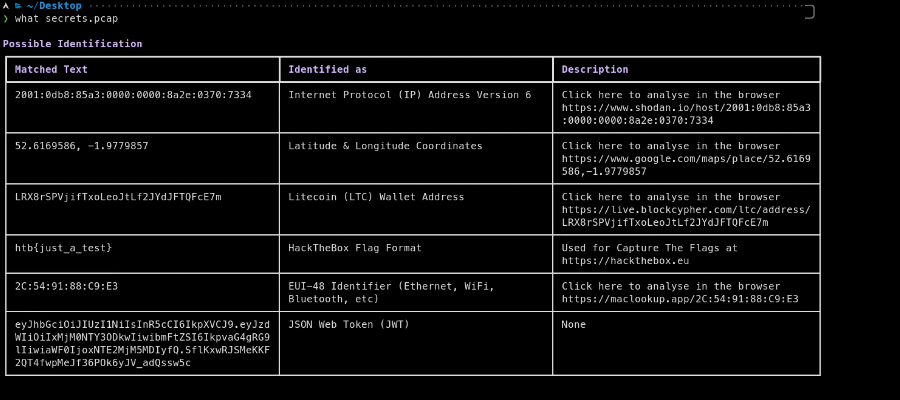

5. pyWhat

pyWhat هي أداة تحليل تساعدك على معرفة ما يحتويه الملف أو تحديد محتوياته. تعمل أيضًا على السلاسل النصية.

لماذا نحب pyWhat:

- ملف EXE عشوائي قد يحتوي على برامج ضارة أو فيروسات الفدية – pyWhat سيساعدك في التعرف على البرامج الضارة داخل الملف التنفيذي.

- pyWhat سيقوم أيضًا بتحليل محتويات الملف بشكل تكراري، مثل ملف الشبكة الملتقط .pcap، والتعرف على عناصر مثل عناوين IP، بالإضافة إلى أشياء مفيدة أخرى مثل عناوين URL، وعناوين البريد الإلكتروني، وحتى أرقام الهواتف وأرقام بطاقات الائتمان.

- يبحث في مستودعات GitHub عن بيانات اعتماد أو مفاتيح API.

pyWhat غير مثبت بشكل افتراضي في Kali Linux، لكنه متاح مجانًا على GitHub هنا.

أدوات اختراق تطبيقات الويب

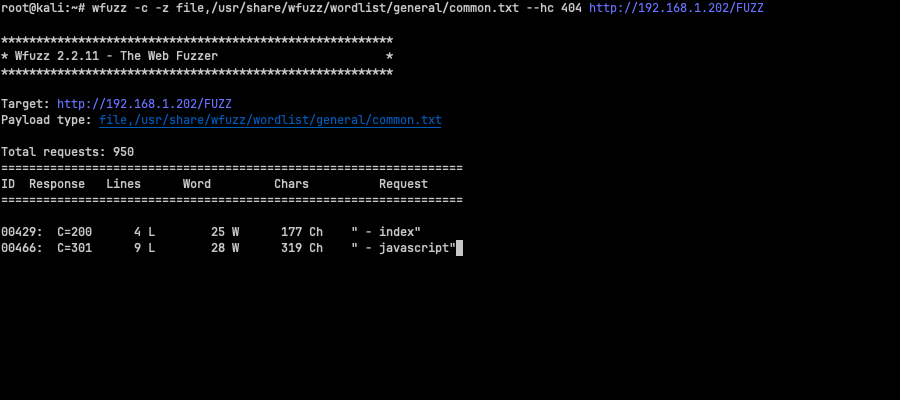

6. wfuzz

wfuzz هي أداة فحص مؤتمتة تتضمن هجمات القوة الغاشمة (Brute force) ضد البيانات غير الصالحة أو غير المتوقعة أو العشوائية كمدخلات للهدف. في حالة wfuzz، يكون الهدف موقع ويب. الاستخدام الأكثر شيوعًا لـ wfuzz هو استخدام قوائم الكلمات للتحقق من المسارات والملفات التي لا يتم الإعلان عنها على موقع الويب، ولكن يمكن العثور عليها من خلال تخمين أسمائها.

لماذا نحب wfuzz:

- بسيطة في الاستخدام: ضع الكلمة FUZZ حيث تريد أن يكون الإدخال المحدد موجودًا.

- تعمل على صفحات المصادقة، والنماذج، والأدلة، والملفات، والعناوين، والمعاملات.

- لديها إطار معياري يسمح لمطوري بايثون بالمساهمة بسهولة.

- يمكن استخدامها مع أدوات أخرى مثل Burp Suite.

wfuzz متوفرة في تثبيت Kali Linux الافتراضي ويمكن أيضًا الحصول عليها عبر GitHub من خلال هذا الرابط.

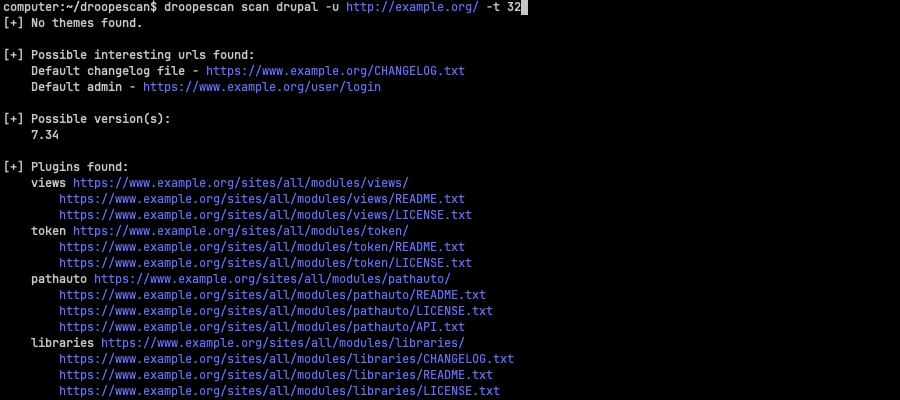

7. droopescan

droopescan هو ماسح للثغرات المتعددة لمنصات إدارة المحتوى (CMS). يقوم بفحص المشكلات في بعض من أنظمة إدارة المحتوى الشهيرة، بما في ذلك WordPress وDrupal وSilverstripe. كما يدعم جزئيًا وظائف Joomla وMoodle.

لماذا نحب droopescan:

يثبت أنظمة العادات الجيدة لتحقيق الأهداف

- معظم ماسحات الثغرات لأنظمة إدارة المحتوى لا تفحص جميع محركات CMS. القدرة على فحص العديد منها باستخدام أداة واحدة، خصوصًا عندما لا تعرف ما الذي يستهدفه موقع الويب، يجعل عمل المختبر أسرع.

- عملية الفحص سريعة ومستقرة.

على الرغم من أن droopescan غير متوفر في التثبيت الافتراضي، فإنه متاح على GitHub من خلال هذا الرابط.

أدوات اختراق قواعد البيانات

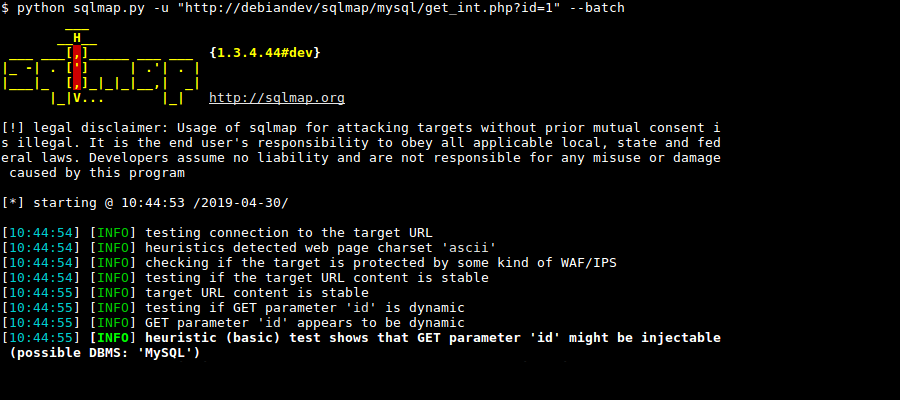

8. sqlmap

sqlmap هي أداة مفتوحة المصدر لاختبار اختراق قواعد البيانات. تقوم بأتمتة عملية اكتشاف واستغلال ثغرات SQL Injection والسيطرة على خوادم قواعد البيانات. كما تحتوي على العديد من الميزات المفيدة لمختبري الاختراق.

لماذا نحب sqlmap:

- تُمكّنك من السيطرة على قواعد البيانات التي تحتوي على ثغرات SQL.

- محرك كشف قوي.

- العديد من الميزات المتخصصة.

- العديد من الخيارات لطباعة بصمات قواعد البيانات.

- تستغل تقنيات مثل “استرداد البيانات” والوصول إلى نظم الملفات الأساسية وتنفيذ أوامر النظام.

- توفر واجهة عميل/خادم API (sqlmapapi).

sqlmap متاحة على GitHub من خلال هذا الرابط وهي مثبتة بشكل افتراضي في معظم تثبيتات Kali Linux.

أدوات اختراق Active Directory

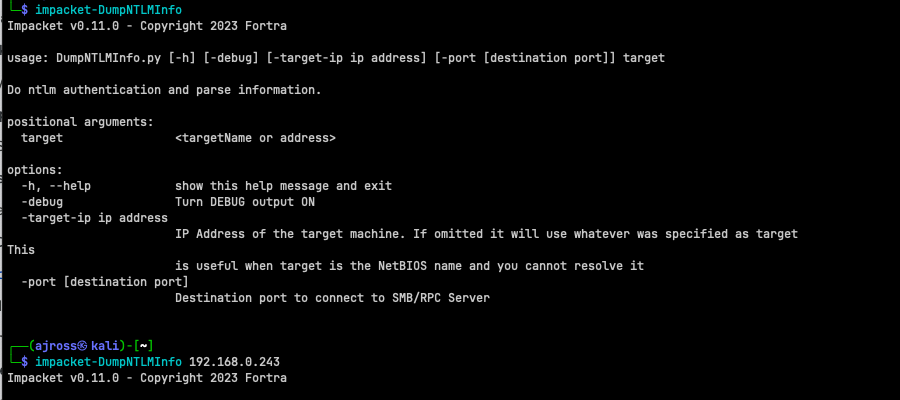

9. Impacket

Impacket يوفر مجموعة من الأدوات لتعداد واختراق Active Directory، والتي تتيح الوصول المباشر إلى خدمات Microsoft مثل NTLM وKerberos والمشاركة عبر بروتوكولات SMB1-3 وSQL Server وMSRPC. كما يوفر أيضًا اكتشاف الخدمة عبر بروتوكولات مثل IP وTCP وUDP وARP.

لماذا نحب Impacket:

- تتكون من ستين سكريبت بسيط يشكل مجموعة الأدوات في Impacket.

- تشمل الأدوات impacket-DumpNTLMInfo (توفر معلومات حول تكوين NTLM)، وexchanger (يتداخل مع خدمات Microsoft Exchange)، وkeystiltattack (يؤدي هجومًا بدون وكيل لاستخراج الأسرار من الجهاز البعيد)، وGet-GPPPassword (التي تحصل على كلمات المرور من سياسات المجموعة).

- يتم تحديث البرنامج بشكل متكرر.

- يمكن تجميع الحزم من البداية، وكذلك تحليلها من البيانات الخام.

Impacket متاح كمصدر مفتوح على GitHub من خلال هذا الرابط. يتم تثبيته مسبقًا في توزيعة Kali Linux.

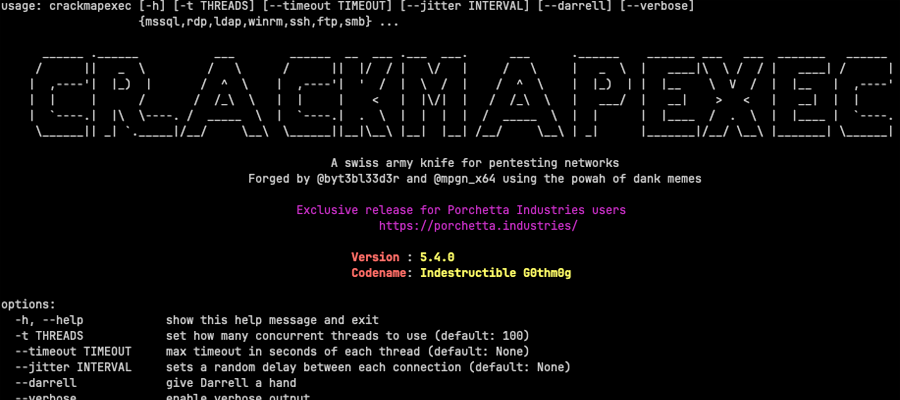

10. CrackMapExec (CME)

وفقًا لوصفه الخاص، CrackMapExec هو “سكين الجيش السويسري لاختبار الاختراق للشبكات”. ليس مجرد أداة كلمات مرور، بل أداة اختبار اختراق مرنة لمراجعة الشبكات واستغلالها. تتفوق في التعداد واستغلال الثغرات وما بعد الاختراق. بفضل قدرتها على التفاعل مع خدمات المستخدم والمهام المؤتمتة وActive Directory، فإنها تُعتبر أداة مرنة تدمج بشكل ممتاز مع الأدوات الأخرى، مما يجعلها ضرورية لتقييم أمان الشبكات بشكل شامل.

لماذا نحب CrackMapExec:

- يؤدي عددًا من الخدمات المتعلقة باستغلال كلمات المرور، وخاصة على أهداف Windows.

- يعدد بسهولة المستخدمين الذين قاموا بتسجيل الدخول.

- يستخرج الـ Shares عبر SMB بسرعة كبيرة.

- ينفذ هجمات بأسلوب psexec.

- يحقن بشكل تلقائي ملفات Mimikatz أو Shellcode/DLLs باستخدام PowerShell.

- يقوم بتفريغ NTDS.dit

- والمزيد.

CrackMapExec متاح على GitHub هنا.

أدوات التصعيد الامتيازي (Privilege Escalation)

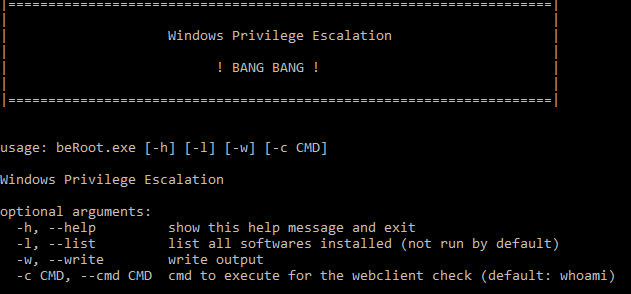

11. BeRoot

BeRoot هي أداة ما بعد الاستغلال التي تؤدي عمليات التحقق من الأخطاء الشائعة في التكوينات في أنظمة Linux وWindows والتي يمكن استغلالها لتصعيد الامتيازات.

لماذا نحب BeRoot:

- BeRoot يغطي العديد من التكتيكات المحلية لتصعيد الامتيازات، بما في ذلك الطرق التالية في Windows:

- اختطاف ملفات DLL (DLL hijacking)

- المسارات غير المقتبسة (Unquoted paths)

- أنابيب الأسماء (Names pipes)

- الـ Registry

- استغلال الذاكرة على طريقة Mimikittenz.

- تعداد ملفات التكوين (Enumeration of conf files)

- ذاكرة SAM المؤقتة.

BeRoot غير متاح ضمن المستودعات القياسية لـ Kali Linux، ولكنه متاح مجانًا من GitHub من خلال هذا الرابط.

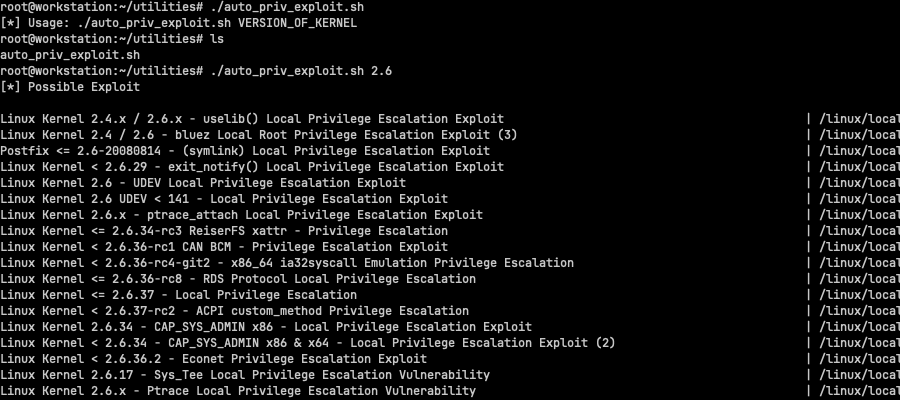

12. AutoLocalPrivilegeEscalation

AutoLocalPrivilegeEscalation هو سكريبت آلي بلغة بايثون – يتم تنفيذه من خلال سكريبت شل – يقوم بمقارنة إعدادات نظام Linux الحالية مع الثغرات المعروفة في تصعيد الامتيازات. لا يعمل فقط كمرجع سريع للاستغلالات المحتملة، بل يمكنه أيضًا تنزيل وتجميع الاستغلالات تلقائيًا لك.

لماذا نحب AutoLocalPrivilegeEscalation:

- يقوم بتنزيل وتجميع قائمة بالاستغلالات لنواة Linux من Exploit-DB.

- يوفر لك الوقت في تنزيل واختبار كل استغلال يدويًا من خلال أتمتة العملية.

AutoLocalPrivilegeEscalation غير متاح ضمن المستودعات القياسية لـ Kali Linux، ولكنه متاح مجانًا من GitHub من خلال هذا الرابط.

أدوات كسر كلمات المرور

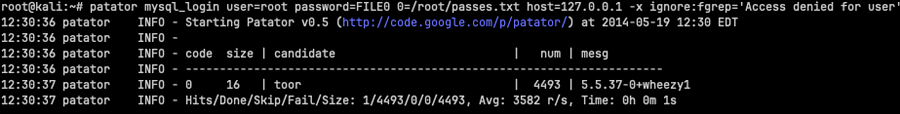

13. Patator

Patator هي أداة فحص بالقوة العمياء (access brute forcer)، بتصميم معياري. ويبدو أن كاتبها أعدها لتجنب الإحباطات المرتبطة بأدوات أخرى مثل Hydra وMedusa وNcrack وMetasploit وNMAP NSE. تهدف Patator إلى أن تكون “أكثر موثوقية ومرونة” من سابقيها.

لماذا نحب Patator:

- تحتوي Patator على 34 وحدة مدمجة، بما في ذلك القوة العمياء لفتح SSH وTelnet وSMTP وHTTP(S) وRDP وSMB وVMware Authentication Daemon وMSSQL وOracle وMySQL وPostgreSQL وVNC وDNS وSNMP وZIP archive passwords وJava keystores والمزيد.

- تعمل بخيوط (Threads) متعددة لأفضل سرعة ممكنة.

Patator مثبتة في تثبيت Kali الافتراضي ويمكن الحصول عليها من GitHub.

أدوات التسميم

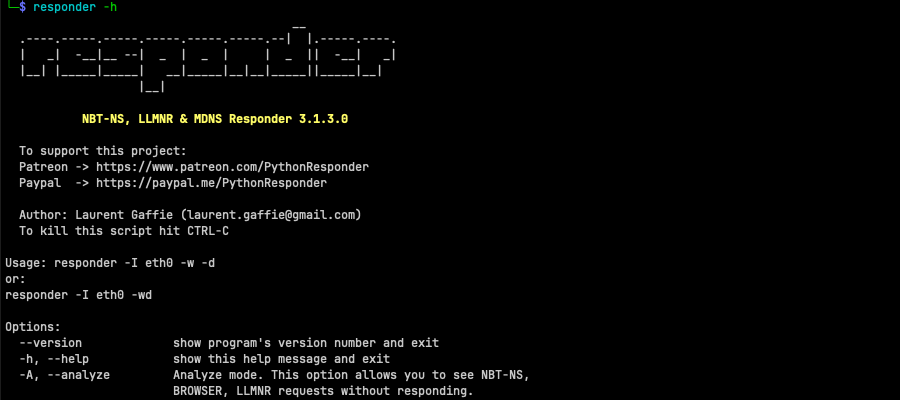

14. Responder

Responder هي أداة مفتوحة المصدر معروفة للتسميم وحصاد بيانات الاعتماد لهجمات الرجل في المنتصف (MITM). تحاكي خدمات Windows وتسمم بروتوكولات LLMNR وNBT-NS وMDNS.

عندما تتواصل آلة Windows مع Responder، تقوم الأداة بتزوير حركة البيانات الخاصة بالشبكة والاستيلاء على بيانات تسجيل الدخول. تستخدم هذه البيانات لاعتراض بيانات الاعتماد وتنفيذ الهجمات على تجزئات كلمات المرور.

لماذا نحب Responder:

- من الصعب الدفاع ضدها إذا كانت شبكة Windows تستخدم بروتوكولات الشبكة LLMNR وNBT-NS.

- يمكنها أتمتة تمرير الهجمات على تجزئات وكلمات المرور عندما تُستخدم مع أدوات أخرى مثل MitM6.

- يمكنها التقاط حركة المرور التي تستخدم بروتوكولات الشبكة الشائعة مثل DNS وHTTP وSMB.

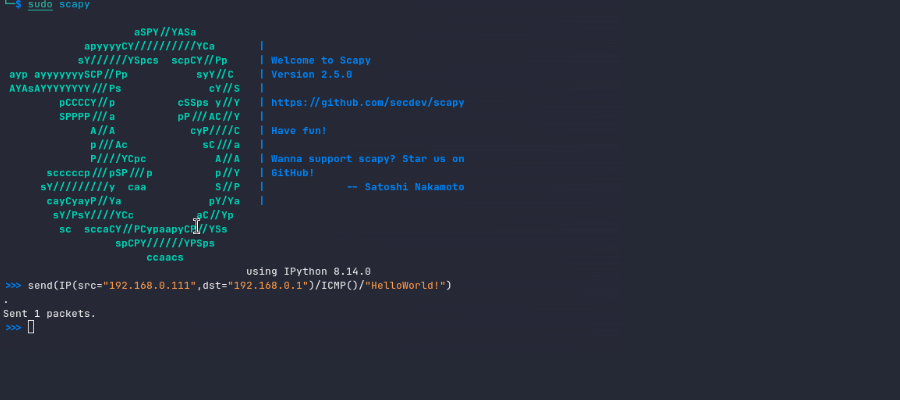

15. Scapy

Scapy هي أداة لمعالجة حزم الشبكة. تمكن المستخدم من إرسال واستنشاق وتشريح وتزوير حزم الشبكة. وهي مفيدة لمهام مثل اكتشاف الشبكة ومعالجة الحزم واختبار الشبكة.

لماذا نحب Scapy:

- وفقًا لصفحة GitHub، تدعي Scapy أنها تتولى 85٪ من المهام التي تؤديها أدوات مثل nmap وarpspoof وarp-scan وtcpdump وwireshark وp0f.

- تسمح بإنشاء حزم مزيفة وهجمات الرجل في المنتصف.

- عندما ترسل مجموعة من الحزم المعرفة مسبقًا، تستقبل Scapy الإجابات تلقائيًا، وتطابق الطلبات بالإجابات، مما يحافظ على تتبع قائمة الحزم.

Scapy متاحة على GitHub من خلال هذا الرابط. على الرغم من أنها غير مثبتة بشكل افتراضي في Kali Linux، إلا أنه يمكن تثبيتها بسهولة باستخدام:

sudo apt install python3-scapyأدوات التحرك الجانبي (Pivoting Tools)

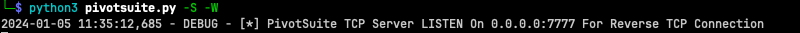

16. PivotSuite

PivotSuite تتيح لك استخدام نظام مخترق للتحرك داخل الشبكة، سواء كعميل أو كخادم.

لماذا نحب PivotSuite:

- تعمل دون الحاجة إلى وصول admin/root إلى النظام المخترق.

- تعمل بشكل جيد عندما يكون النظام المخترق خلف جدار حماية / NAT، باستخدام نفق عكسي.

- دعم للنفق التقدمي والعكسي عبر TCP مدمج، وكذلك وكيل SOCKS5.

- يدعم UDP عبر TCP لتعزيز التخفي.

- دعم مصادقة الوكيل NTLM.

PivotSuite غير مثبتة بشكل افتراضي في Kali، ولكن يمكن الحصول عليها مجانًا من GitHub من هنا.

الخاتمة

بعض من أفضل أدوات القرصنة الأخلاقية مفتوحة المصدر وغالبًا ما تكون مجانية الاستخدام. علاوة على ذلك، في العديد من الحالات، تُعد Python لغة البرمجة المفضلة للعديد من هذه الأدوات لأنها عبر الأنظمة الأساسية وسهلة التكيف لسهولة فهم الكود.