جدول المحتويات

إذن، هل تريد استخدام Wifite لمهاجمة شبكات WiFi بفعالية دون الحاجة إلى التعامل مع الإعدادات والتكوينات اليدوية؟

سواء كنت تتعلم عن اختراق شبكات WiFi أو أمان الشبكات اللاسلكية، فإن هذه الأداة تبسط العملية، مما يسمح لك بالانتقال مباشرة إلى التنفيذ. يقوم Wifite بأتمتة تقنيات اختراق WiFi المختلفة، مما يتيح لك التقاط مصافحات WPA ومحاولة كسر كلمات المرور بأقل جهد ممكن.

في هذه المقالة، سنوضح لك كيفية استخدام Wifite. سنقدم لك الأداة، ونشرح المعدات التي تحتاجها، ونوضح لك كيفية بناء معمل خاص بك لتنفيذ هذه الهجمات.

أخيرًا، سنرشدك خلال عملية تسجيل وكسر مصافحة WPA وسنوضح بعض الإيجابيات والسلبيات لاستخدام Wifite.

إذا كنت مستعدًا للبدء، فلنبدأ.

قبل أن نبدأ في الاختراق باستخدام Wifite، هناك بعض المعلومات التي نحتاج إلى تغطيتها، مثل المعدات اللازمة وكيفية إعداد المعمل.

ما هو Wifite؟

أداة Wifite هي أداة اختراق مكتوبة بلغة Python تعمل على أتمتة هجمات استعادة كلمات المرور المختلفة على شبكات WiFi — على سبيل المثال، هجوم Pixie Dust ضد WPS وهجوم PMKID ضد الشبكات المشفرة بـ WPA، دون الحاجة إلى تسجيل دخول العميل. تم تصميم الأداة للاستخدام مع أنظمة التشغيل Kali Linux وParrot OS.

الهجمات المتاحة

هجمات WPS

- هجوم Pixie-Dust غير المتصل (Offline Pixie-Dust Attack).

- هجوم Brute-Force PIN عبر الإنترنت (Online Brute-Force PIN Attack).

- هجوم NULL PIN غير المتصل (Offline NULL PIN Attack).

هجمات WEP

- Fragmentation.

- Chop-chop.

- Aireplay.

هجمات WPA

- التقاط مصافحة WPA (WPA Handshake Capture).

- التقاط تجزئة PMKID (PMKID Hash Capture).

مع بضعة أوامر فقط، يقوم Wifite بفحص شبكات WiFi، وتسجيل المصافحات، ومحاولة كسر كلمات المرور.

ببساطة، تعتمد الأداة على أدوات أمن الشبكات اللاسلكية الشهيرة مثل Aircrack-ng وReaver وTshark وCoWPAtty وHashcat لتنفيذ هذه المهام بفعالية وكفاءة.

وهذا يجعلها أداة قوية لاختبار أمان شبكات WiFi وكشف الثغرات المحتملة.

المعدات اللازمة

لاستخدام Wifite، ستحتاج إلى محول شبكة لاسلكي يدعم خاصية التقاط الحزم والتتبع.

في هذا الشرح، سنستخدم محول ALFA AWUS036NHA. يمكنك الاطلاع على قائمتنا لأفضل محولات WiFi المتوافقة مع Kali Linux للعثور على خيارات أخرى مناسبة.

إعداد Kali

قبل أن نبدأ، نحتاج إلى التأكد من أن محول الشبكة لدينا متصل بنظام Kali.

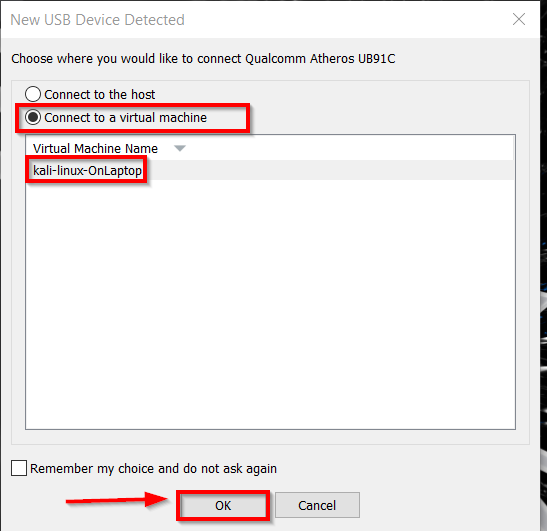

للبدء

- افتح Kali داخل VMware.

- قم بتوصيل محول الشبكة اللاسلكي بأي منفذ USB متاح.

- ستقوم VMware باكتشافه تلقائيًا وستظهر رسالة تسألك ما إذا كنت تريد توصيله بـ الجهاز المضيف أو إحدى الآلات الافتراضية.

- حدد “Connect to a virtual machine”.

- اختر الآلة الافتراضية التي تريد استخدامها مع المحول.

- اضغط على “OK” للمتابعة.

بعد الانتهاء من هذه الخطوات، سيتم توصيل المحول بالشكل الصحيح ويمكنك البدء في تنفيذ الاختبارات العملية باستخدام Wifite.

يمكنك التحقق من أن المحول اللاسلكي متصل بعدة طرق مختلفة.

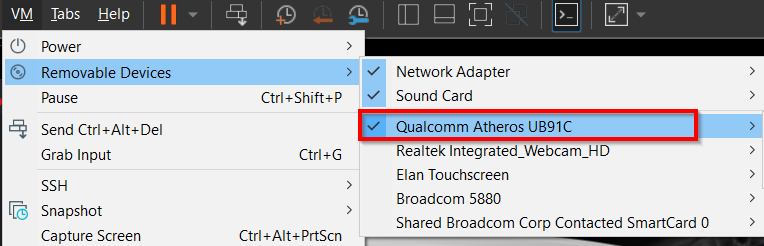

الطريقة الأولى

- انتقل إلى “VM” في شريط القوائم العلوي داخل VMware.

- اضغط على “Removable Devices”.

- ستظهر قائمة بالأجهزة القابلة للإزالة، ابحث عن المحول اللاسلكي.

- إذا كان متصلاً بنجاح، فسيكون هناك علامة تحقق ✔ بجانبه، مما يشير إلى أن الاتصال ناجح.

إذا رأيت هذه العلامة، فهذا يعني أن المحول متصل وجاهز للاستخدام داخل Kali Linux.

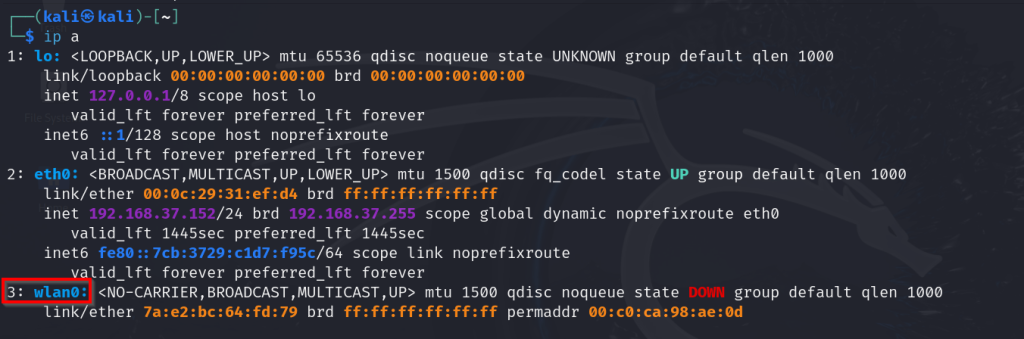

الطريقة الثانية للتحقق من اتصال المحول اللاسلكي

- افتح الطرفية (Terminal) داخل Kali Linux.

- اكتب الأمر التالي واضغط Enter:

ip a- سيعرض هذا الأمر قائمة بجميع واجهات الشبكة المتاحة على النظام.

- ابحث عن واجهة شبكة لاسلكية (WLAN)، والتي تكون عادةً باسم مثل:

wlan0wlan1wlp2s0

إذا رأيت واجهة WLAN في الإخراج، فهذا يعني أن Kali Linux قد تعرف على المحول اللاسلكي وهو جاهز للاستخدام مع Wifite.

مشكلة عدم التعرف على المحول اللاسلكي؟

إذا كنت تواجه مشكلات في توصيل المحول اللاسلكي داخل Kali Linux، فقد تحتاج إلى تثبيت التعريفات الخاصة به.

كيفية حل المشكلة:

- تحقق مما إذا كان النظام يكتشف المحول باستخدام الأمر:

lsusb

إذا لم يظهر المحول في القائمة، فمن المحتمل أن التعريفات غير مثبتة. - قم بتنزيل التعريفات من موقع الشركة المصنعة للمحول أو راجع وثائق المحول للحصول على تعليمات التثبيت.

- قد تحتاج أيضًا إلى تحديث قائمة التعريفات على Kali Linux باستخدام:

sudo apt update && sudo apt upgrade -y

إعداد معمل الاختراق

لماذا نحتاج إلى معمل اختراق؟

لاختبار Wifite بطريقة آمنة وقانونية، سنقوم بإعداد معمل اختراق WiFi. يتيح لنا ذلك ممارسة الاختراق في بيئة خاضعة للتحكم دون انتهاك أي قوانين.

الأدوات المطلوبة:

بالإضافة إلى المحول اللاسلكي، نحتاج أيضًا إلى راوتر WiFi ليتم استخدامه كنقطة وصول.

الأجهزة المستخدمة في الشرح

- محول الشبكة اللاسلكي: ALFA AWUS036NHA

- الراوتر المستخدم في التجربة: راوتر Linksys WiFi

بهذه الطريقة، يمكننا محاكاة بيئة حقيقية لاختبار تقنيات الهجوم باستخدام Wifite بأمان.

اختيار الراوتر المناسب

يمكنك استخدام أي راوتر متوافق مع الاختبار.

لا يحتاج الراوتر إلى الاتصال بالإنترنت أو بأي أجهزة أخرى، بل يكفي أن يكون قادرًا على بث إشارة WiFi.

إعداد الراوتر

نظرًا لأن إعدادات كل راوتر تختلف قليلاً، لن نتمكن من شرح كل جهاز بالتفصيل، ولكن معظم الأجهزة تحتوي على خيارات وإعدادات متشابهة يمكن تعديلها بسهولة.

1. الدخول إلى واجهة إعدادات الراوتر

لتهيئة الراوتر، ستحتاج إلى:

- الاتصال بالراوتر باستخدام كابل Ethernet أو عبر WiFi.

- فتح المتصفح والانتقال إلى عنوان IP الخاص بالراوتر (عادةً يكون

192.168.1.1أو192.168.0.1). - تسجيل الدخول باستخدام اسم المستخدم وكلمة المرور الافتراضية (الموجودة عادةً في أسفل الراوتر أو في دليل المستخدم).

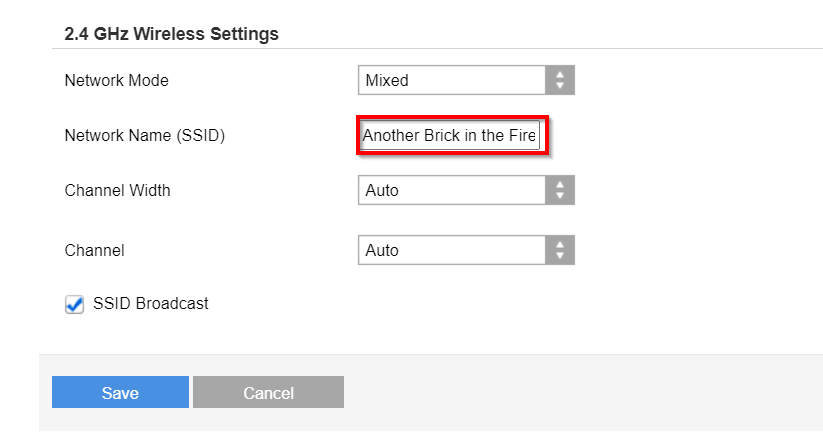

2. ضبط إعدادات الشبكة اللاسلكية

بمجرد تسجيل الدخول، انتقل إلى إعدادات الشبكة اللاسلكية (Wireless Settings) وقم بالتالي:

- تعيين اسم لشبكة WiFi (SSID).

- في مثالنا، سنستخدم الاسم:“Another Brick in the Firewall”

- تأكد من أن الشبكة تبث إشارة WiFi حتى يتمكن Wifite من اكتشافها.

بهذه الإعدادات، يكون الراوتر جاهزًا ليتم استهدافه في بيئة الاختبار الخاصة بنا، مما يسمح لنا بتجربة هجمات Wifite بأمان.

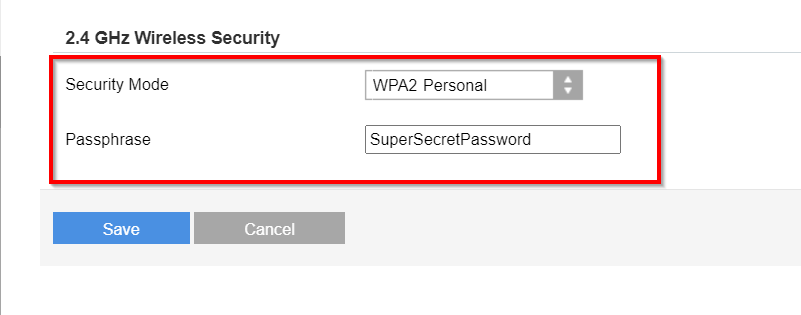

إعدادات الأمان اللاسلكي للراوتر

بعد ضبط اسم شبكة WiFi (SSID)، نحتاج إلى تكوين إعدادات الأمان.

1. الانتقال إلى إعدادات الأمان اللاسلكية

- انتقل إلى Wireless Security أو إعدادات الأمان اللاسلكية في واجهة الراوتر.

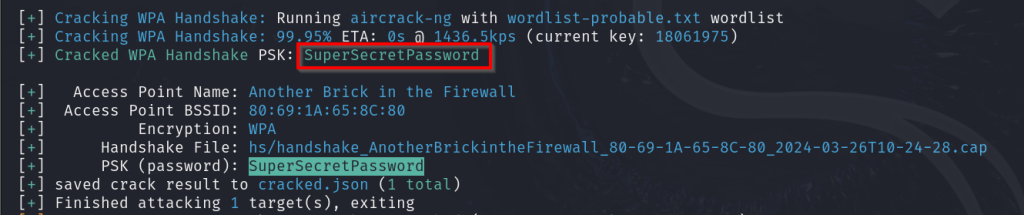

2. اختيار نوع التشفير

- حدد WPA2-Personal.

3. تعيين كلمة مرور للشبكة

- استخدم العبارة:

SuperSecretPassword.

أخيرًا، تأكد من أن الشبكة مرئية، وستكون جاهزًا للبدء.

تحميل وتثبيت Wifite

Wifite مثبت مسبقًا في الإصدار الحالي من Kali Linux 2024.1 (وقت كتابة هذا المقال).

تثبيت Wifite على Kali Linux

إذا كنت بحاجة إلى تثبيت Wifite، اتبع الخطوات التالية:

- تأكد من تحديث مستودعات Kali Linux عن طريق تشغيل الأمر التالي:

sudo apt update -y - بعد تحديث المستودعات، قم بتثبيت Wifite باستخدام الأمر:

sudo apt install wifiteكيفية استخدام Wifite

الآن بعد أن أصبح كل شيء جاهزًا، لنلقِ نظرة على كيفية استخدام Wifite.

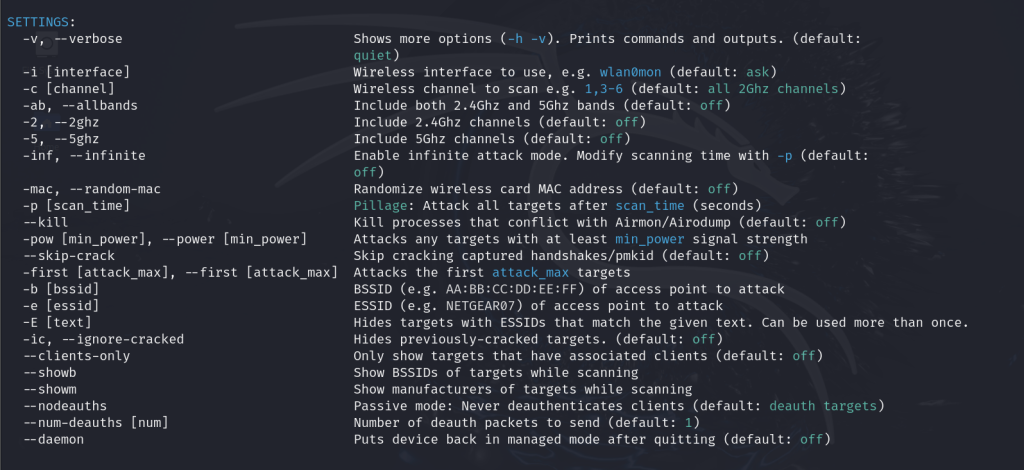

إعدادات وخيارات Wifite

قبل أن نبدأ، دعونا نستعرض بعض الخيارات المتاحة التي يمكنك استخدامها مع أداة فحص الشبكات اللاسلكية Wifite.

لمشاهدة جميع الخيارات المتاحة، استخدم الأمر التالي:

wifite -hعند تشغيل هذا الأمر، سترى قائمة بالإعدادات المتاحة.

بعض إعدادات Wifite

خيارات التشغيل الأساسية

v, --verbose:- يزيد من تفاصيل المعلومات التي يعرضها Wifite أثناء عمله، مما يساعدك على معرفة ما يحدث في كل لحظة.

i {interface}:- يحدد واجهة الشبكة اللاسلكية التي سيتم استخدامها، مثل

wlan0mon. - إذا لم تحددها، سيطلب منك Wifite اختيار واجهة عند التشغيل في حال وجود أكثر من واحدة.

- يحدد واجهة الشبكة اللاسلكية التي سيتم استخدامها، مثل

c [channel]:- يحدد القناة اللاسلكية التي سيتم فحصها.

- يمكن أن يكون قناة واحدة (

6) أو نطاقًا (1-6). - إذا كنت تستهدف شبكة معينة وتعرف قناتها، يمكنك تحديدها هنا لتسريع عملية الفحص.

-mac:- يسمح بتغيير عنوان MAC الخاص ببطاقة الشبكة اللاسلكية بشكل عشوائي.

-kill:- يقوم بإيقاف العمليات المتعارضة مع تشغيل Wifite، مثل برامج إدارة الشبكات أو عمليات Airodump الأخرى.

pow [min_power]:- يقوم بتصفية الأهداف بناءً على قوة الإشارة، المقاسة بوحدة الديسيبل (dB).

- يساعد في تجاهل الشبكات التي تكون بعيدة جدًا ومن المحتمل أن تكون غير قابلة للاختراق.

-skip-crack:- يخبر Wifite بالتقاط المصافحات (Handshakes) أو PMKIDs فقط دون محاولة كسرها.

- مفيد إذا كنت تريد استخدام أداة أخرى لكسر التشفير.

-clients-only:- يعرض فقط الشبكات التي تحتوي على عملاء متصلين، وهو أمر مهم لبعض أنواع الهجمات.

-num-deauths [num]:- يحدد عدد حزم الفصل (Deauthentication Packets) التي يتم إرسالها للعملاء المتصلين بالشبكة المستهدفة.

خيارات أخرى

بالإضافة إلى ذلك، هناك إعدادات متقدمة خاصة بهجمات WEP و WPS و WPA و PMKID، والتي يمكن استخدامها حسب الحاجة أثناء تنفيذ الاختبارات.

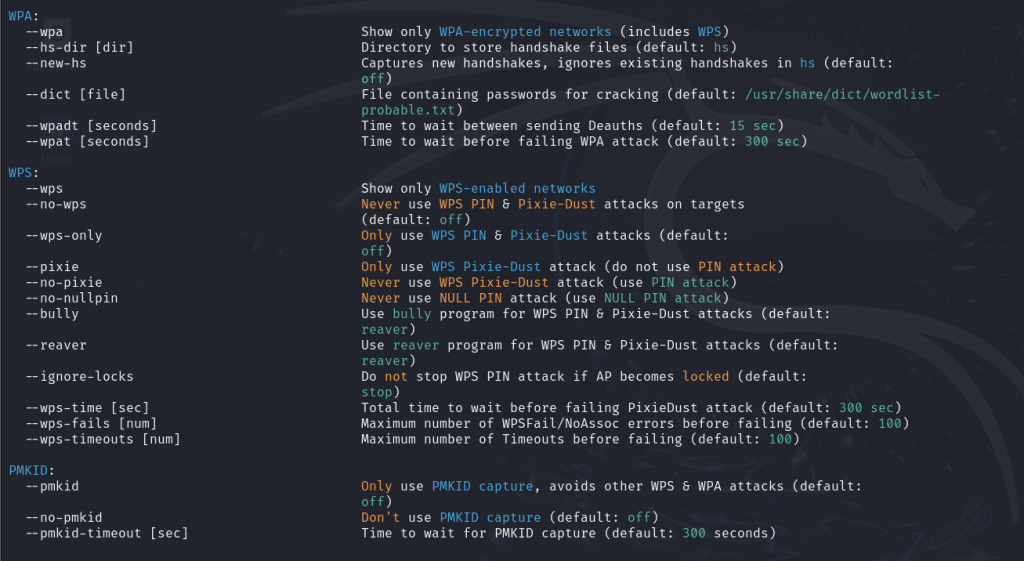

إعدادات Wifite المتقدمة

1. هجمات WEP (Wired Equivalent Privacy)

-wep: يستهدف فقط الشبكات المشفرة باستخدام WEP.-pps [pps]: يضبط سرعة إدخال الحزم، مما يساعد على تسريع جمع البيانات.-wept [seconds]: يحدد مدة محاولة الهجوم قبل التخلي عنه.

2. هجمات WPA (WiFi Protected Access)

-wpa: يستهدف فقط الشبكات المشفرة باستخدام WPA.-hs-dir [dir]: يحدد المجلد حيث سيتم تخزين المصافحات (Handshakes) المسجلة.-dict [file]: يحدد ملف القاموس المستخدم لكسر مصافحة WPA.-wpadt [seconds]: يحدد الفاصل الزمني بين هجمات فصل الاتصال (Deauthentication) لفصل العملاء وجمع المصافحات.-wpat [seconds]: يحدد المدة الزمنية التي ينتظرها Wifite قبل اعتبار هجوم WPA قد فشل.

3. هجمات WPS (WiFi Protected Setup

-wps: يعرض فقط الشبكات التي تدعم WPS.-pixie: يستخدم هجوم Pixie-Dust لاستغلال ثغرات WPS.-bully: يستخدم أداة Bully لتنفيذ هجمات WPS.-reaver: يستخدم أداة Reaver لتنفيذ هجمات WPS.-ignore-locks: يستمر في هجوم WPS حتى إذا قام الراوتر بإغلاق WPS بعد عدة محاولات فاشلة.

4. هجمات PMKID (Pairwise Master Key Identifier)

-pmkid: يستهدف فقط جمع PMKID، والتي يمكن استخدامها لكسر كلمة مرور الشبكة دون الحاجة إلى مصافحة كاملة (Handshake).-pmkid-timeout [sec]: يحدد الوقت اللازم لانتظار جمع PMKID.

5. أوامر عامة في Wifite

-cracked: يعرض جميع نقاط الوصول التي تم كسرها مسبقًا.-check [file]: يحلل ملف.capللتحقق مما إذا كان يحتوي على مصافحات صالحة.-crack: يعرض أوامر كسر المصافحات المسجلة باستخدام أدوات أخرى.

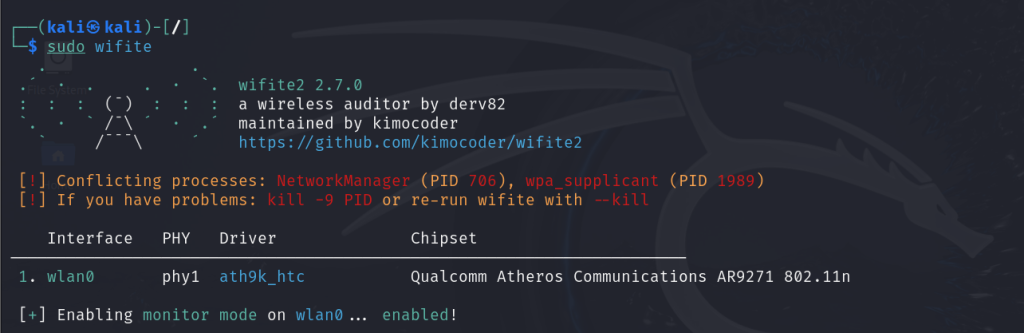

تشغيل Wifite

لبدء Wifite، تحتاج إلى تشغيله كمستخدم جذر (root) أو باستخدام sudo.

أبسط طريقة لتشغيل Wifite:

sudo wifiteبمجرد تشغيل هذا الأمر، سيبدأ Wifite في البحث عن الشبكات اللاسلكية القابلة للاستهداف.

التعامل مع العمليات التي تتعارض مع Wifite

عند تشغيل Wifite، يتم إبلاغنا بأن بعض العمليات قد تتداخل مع تشغيله، وخاصةً:

NetworkManager: وهو المسؤول عن إدارة اتصالات الشبكة في Linux.wpa_supplicant: وهو المسؤول عن إدارة أمان شبكات WiFi والاتصال بها.

لحل هذه المشكلة، يوصي Wifite بقتل هذه العمليات يدويًا أو إعادة تشغيل Wifite مع الخيار --kill لإيقاف العمليات المتعارضة تلقائيًا:

sudo wifite --killمعلومات حول واجهات الشبكة

بعد بدء Wifite، يعرض معلومات حول واجهات الشبكة المتاحة.

- في مثالنا، يستخدم المحول اللاسلكي

wlan0. - يعمل هذا المحول باستخدام برنامج التشغيل

ath9k_htc، ويدعم الشريحةQualcomm Atheros Communications AR9271، وهي متوافقة مع 802.11n.

بمجرد تشغيل Wifite، يقوم بتمكين وضع المراقبة تلقائيًا، مما يسهل العملية دون الحاجة إلى تشغيل الأوامر يدويًا في الطرفية.

ما فائدة وضع المراقبة؟

عند تفعيل وضع المراقبة (Monitor Mode)، يصبح المحول قادرًا على مراقبة حركة المرور في الشبكة دون الحاجة إلى الاتصال بنقطة وصول.

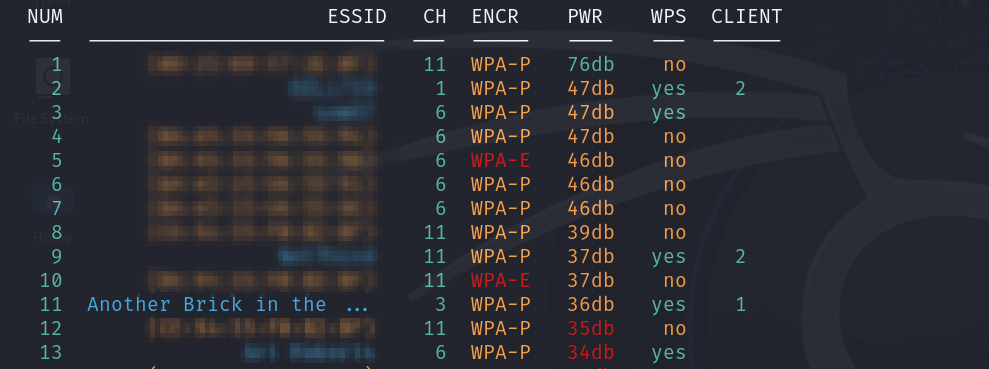

البحث عن الشبكات باستخدام Wifite

يبدأ Wifite الآن في فحص المنطقة بحثًا عن الشبكات اللاسلكية القريبة.

ما الذي سيتم عرضه؟

سيتم عرض معلومات الشبكات اللاسلكية في جدول منظم يحتوي على:

✅ اسم الشبكة (SSID) أو عنوان MAC (في حالة كانت الشبكة مخفية).

✅ رقم القناة (Channel) التي تعمل عليها الشبكة.

✅ نوع التشفير المستخدم (WEP, WPA, WPA2, WPS).

✅ قوة الإشارة (كلما زادت قيمة dB، كانت الإشارة أقوى).

✅ ما إذا كان WPS مفعلًا أم لا.

✅ عدد الأجهزة المتصلة بالشبكة.

بمجرد عرض القائمة، يمكنك اختيار الشبكة المستهدفة لبدء هجوم الاختراق باستخدام Wifite.

إيقاف فحص Wifite

لإيقاف Wifite من فحص الشبكات، اضغط على:

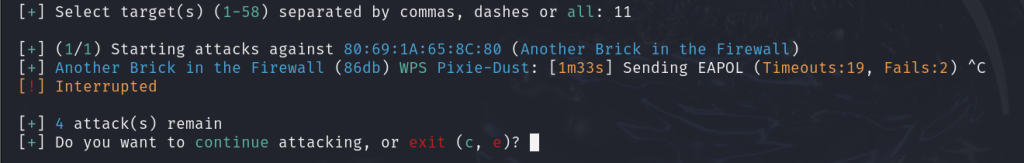

CTRL + Cتنفيذ الهجمات باستخدام Wifite

بعد اكتمال الفحص، سيطلب منك Wifite تحديد الهدف أو الأهداف التي ترغب في مهاجمتها.

كيفية اختيار الأهداف

- يمكنك إدخال أرقام الأهداف مفصولة بفواصل (مثل

5,11,14). - يمكنك استخدام النطاق لاختيار مجموعة من الأهداف (

5-10). - إذا كنت تريد اختيار جميع الشبكات المكتشفة، اكتب:

all

مثال:

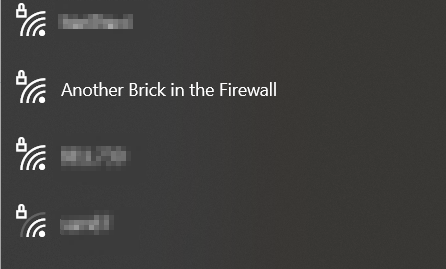

سنختار الشبكة رقم 11، وهي شبكة “Another Brick in the Firewall”.

بدء الهجمات باستخدام Wifite

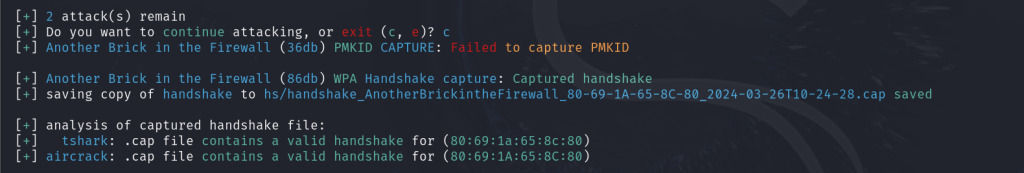

بمجرد تحديد الهدف، سيبدأ Wifite في تنفيذ الهجوم.

- إذا كانت ميزة WPS مفعّلة في الشبكة المستهدفة، فسيبدأ Wifite بمحاولة استغلال ثغرات WPS أولًا.

إيقاف أو تخطي الهجمات

- إذا كنت تريد تخطي هجوم معين، اضغط:

CTRL + C - سيعرض لك Wifite عدد الهجمات المتبقية.

- للمتابعة، اكتب:

c - للخروج، اكتب:

e

بهذه الطريقة، يمكنك إدارة الهجمات بسهولة وتحديد الشبكات التي ترغب في اختبارها باستخدام Wifite.

الهجمات التي ينفذها Wifite افتراضيًا

عند استخدام Wifite بالإعدادات الافتراضية، سيحاول تنفيذ خمسة أنواع من الهجمات على الشبكات المستهدفة:

1️⃣ هجوم Pixie-Dust على WPS

- يستغل ثغرة Pixie-Dust في بروتوكول WPS لاستخراج مفتاح PIN مباشرةً دون الحاجة إلى تخمينه.

2️⃣ هجوم NULL PIN على WPS

- يحاول استخدام PIN فارغ (NULL PIN) لاختراق WPS إذا كان الراوتر عرضة لهذا النوع من الهجوم.

3️⃣ هجوم WPS PIN

- يقوم بتخمين رمز PIN الخاص بـ WPS للوصول إلى كلمة مرور الشبكة اللاسلكية.

4️⃣ جمع PMKID

- يحاول استخراج PMKID من الشبكة، مما يسمح بكسر كلمة المرور دون الحاجة إلى التقاط مصافحة كاملة (Handshake).

5️⃣ جمع WPA Handshake

- يلتقط المصافحة (Handshake) الخاصة بشبكة WPA/WPA2، والتي يمكن استخدامها لاحقًا لكسر كلمة المرور باستخدام هجمات القاموس أو التخمين القوي (Brute Force).

ما الذي يحدث بعد تنفيذ هذه الهجمات؟

- إذا نجح أحد هذه الهجمات، فسيتم عرض النتيجة على الشاشة.

- إذا لم ينجح، يمكنك إعادة المحاولة أو تجربة طرق أخرى لكسر التشفير.

إذا تمكن Wifite من التقاط مصافحة (Handshake)، فسيحاول كسرها باستخدام Aircrack-ng، مستعينًا بقائمة الكلمات الموجودة في:

/usr/share/dict/wordlist-probable.txtيمكنك دائمًا استخدام قائمة كلمات مرور مخصصة عبر الخيار:

--dict [file]

إيجابيات وسلبيات Wifite في الاختراق

لنلقِ نظرة على إيجابيات وسلبيات استخدام Wifite مقارنةً بأدوات أخرى مثل Aircrack-ng.

إيجابيات Wifite

✅ سهولة الاستخدام:

- يقوم Wifite بتبسيط هجمات WiFi من خلال واجهة أوامر بسيطة.

✅ مناسب للمبتدئين:

- لا يحتاج المستخدم إلى خبرة متقدمة في تنفيذ الهجمات يدويًا.

✅ يجمع بين عدة أدوات:

- يدمج أدوات متعددة مثل Aircrack-ng وReaver وBully وTshark في واجهة واحدة.

سلبيات Wifite

❌ تحكم أقل في الهجمات:

- بسبب الأتمتة، لا يتيح التحكم الكامل في كل خطوة من خطوات الهجوم.

❌ قد يكون أبطأ من الأدوات اليدوية:

- نظرًا لاعتماده على الأتمتة، يمكن أن يكون أبطأ من تنفيذ الهجمات يدويًا باستخدام الأدوات الأصلية مثل Aircrack-ng.

❌ تعليم محدود للمستخدمين المتقدمين:

- قد يؤدي إلى فهم محدود لكيفية عمل هجمات WiFi، مما يشجع على عقلية الصندوق الأسود (Black Box Thinking)، حيث يتم تشغيل الأداة دون فهم العمليات الداخلية.

الخلاصة

في هذا الدليل عن Wifite، أوضحنا كيف يمكن لهذه الأداة تبسيط واختراق الشبكات اللاسلكية بفعالية.

حيث يمكنها أتمتة الهجمات المختلفة، بما في ذلك التقاط وكسر مصافحة WPA.

نوصيك بإنشاء معمل اختبار خاص وتجربة وظائف Wifite الأخرى لاكتشاف المزيد من إمكانياتها.