جدول المحتويات

أمان الشبكات اللاسلكية أصبح واحدًا من أهم المواضيع التي تشغل المختصين في مجال الأمن السيبراني، خاصة مع تزايد عدد الهجمات التي تستهدف شبكات Wi-Fi المنزلية والتجارية. واحدة من الأدوات التي تُستخدم في اختراق شبكات الواي فاي هي Cowpatty، والتي تساعد في تنفيذ هجوم القاموس (Dictionary Attack) على شبكات WPA/WPA2-PSK.

في هذا الدليل، سنتناول ما هي أداة Cowpatty؟ كيف تعمل؟ كيفية تثبيتها؟ كيفية استخدامها؟ كيف يمكنك اختبار شبكتك بها؟ وسنناقش كيفية التصدي لهذه الهجمات وحماية الشبكة الخاصة بك.

ما هي أداة Cowpatty؟

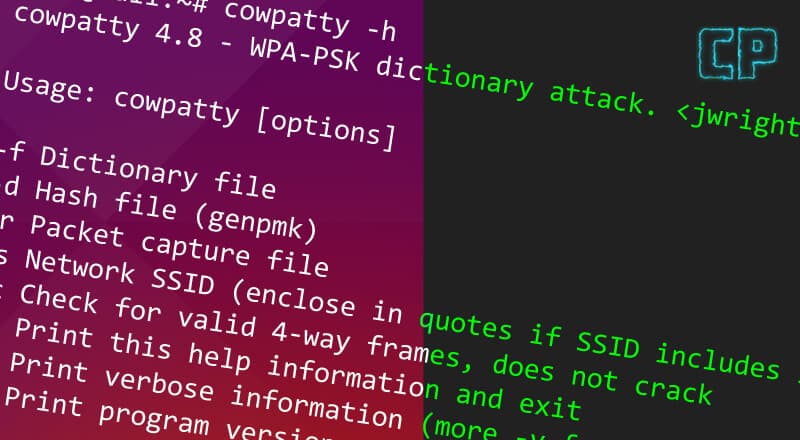

Cowpatty هي أداة مفتوحة المصدر تُستخدم لتنفيذ هجمات القاموس على شبكات WPA/WPA2-PSK. تم تطويرها لاختبار قوة كلمات المرور على شبكات الواي فاي باستخدام ملفات handshake الملتقطة. تعتمد هذه الأداة على تجزئة مفتاح المرور (PMK – Pairwise Master Key)، وهي تعمل بطريقة بطيئة نسبيًا عند تنفيذ الهجوم مقارنة بالأدوات الأخرى مثل aircrack-ng، ولكنها تمتلك ميزات تجعلها قوية في حالات معينة.

هل لا تزال Cowpatty فعالة؟

من الجدير بالذكر أن Cowpatty تعتبر قديمة نوعًا ما، وهناك أدوات أحدث وأكثر كفاءة مثل hashcat التي تستفيد من تسريع GPU. ومع ذلك، لا تزال Cowpatty أداة جيدة لتعليم المبتدئين كيفية عمل هجمات القاموس على WPA/WPA2-PSK.

مزايا Cowpatty:

- يمكنها استخدام جداول محسوبة مسبقًا (Precomputed Hashes) لتسريع الهجوم.

- تدعم العمل مع ملفات handshake الملتقطة باستخدام أدوات مثل airodump-ng.

- تعمل على أنظمة Linux بسهولة ويمكن تشغيلها عبر سطر الأوامر.

كيفية تثبيت Cowpatty؟

1. تثبيت Cowpatty على نظام Linux

Cowpatty متوفرة في مستودعات بعض توزيعات Linux، ويمكن تثبيتها باستخدام:

على توزيعات Debian/Ubuntu:

sudo apt update && sudo apt install cowpattyعلى توزيعات Arch Linux:

sudo pacman -S cowpattyعلى توزيعات Fedora/RHEL:

sudo dnf install cowpatty2. تثبيت Cowpatty من المصدر

إذا لم تكن Cowpatty متوفرة في مستودعات التوزيعة الخاصة بك، يمكنك تثبيتها من المصدر:

git clone <https://github.com/roobixx/cowpatty.git>

cd cowpatty

make

sudo make installبعد التثبيت، يمكنك التحقق مما إذا كانت الأداة تعمل باستخدام:

cowpatty --helpكيفية استخدام Cowpatty؟

1. التقاط Handshake باستخدام airodump-ng

قبل استخدام Cowpatty، تحتاج إلى التقاط 4-way handshake من نقطة وصول مستهدفة. يمكن القيام بذلك باستخدام أداة airodump-ng:

- ضع بطاقة الشبكة في وضع المراقبة:

airmon-ng start wlan0- راقب الشبكات القريبة:

airodump-ng wlan0mon- حدد الشبكة المستهدفة، ثم التقط handshake:

airodump-ng -c <channel> --bssid <BSSID> -w capture wlan0monعندما ينضم جهاز جديد إلى الشبكة، سيتم التقاط handshake تلقائيًا.

2. تشغيل Cowpatty لاختبار كلمات المرور

بعد الحصول على ملف المصافحة، نستخدم Cowpatty لفك تشفيره باستخدام ملف قاموس يحتوي على كلمات المرور المحتملة:

cowpatty -r capture.cap -f wordlist.txt -s <SSID>إذا كانت كلمة المرور موجودة في ملف القاموس، فسيتم فك تشفير الشبكة وعرض كلمة المرور.

3. استخدام جداول محسوبة مسبقًا (Precomputed Hash Tables)

لتسريع عملية الكسر، يمكن استخدام جداول PMK المحسوبة مسبقًا:

- قم بإنشاء جدول PMK مسبقًا:

genpmk -f wordlist.txt -d hash_file -s <SSID>- استخدم الجدول مع Cowpatty:

cowpatty -r capture.cap -d hash_file -s <SSID>هذا يقلل من الوقت المطلوب لاختبار كلمات المرور بشكل كبير.

عيوب Cowpatty ولماذا تحتاج إلى أدوات أخرى؟

على الرغم من قوتها، فإن Cowpatty تعاني من بعض العيوب:

- بطيئة في تنفيذ الهجوم مقارنة بـ hashcat، حيث لا تستخدم GPU acceleration.

- تعتمد على القاموس المستخدم، فإذا لم تكن كلمة المرور موجودة في ملف القاموس، فلن تتمكن من كسر الشبكة.

- تحتاج إلى Handshake صالح، مما يعني أنه قد تحتاج إلى وقت طويل لاعتراضه.

لذلك، غالبًا ما يتم استخدام Cowpatty مع أدوات أخرى مثل aircrack-ng وhashcat لتحسين الأداء وزيادة فرص النجاح.

كيفية حماية شبكتك من هجمات Cowpatty؟

1. استخدم كلمة مرور قوية

اختر كلمة مرور معقدة تتضمن:

- أحرف كبيرة وصغيرة (AaBbCc)

- أرقام (123456)

- رموز خاصة (!@#$%^&*)

- طول لا يقل عن 16 حرفًا

2. تعطيل WPS (Wi-Fi Protected Setup)

WPS يمكن أن يكون نقطة ضعف خطيرة لأنه يُستخدم لاختراق الشبكة بسرعة.

3. استخدام WPA3 إذا كان متاحًا

WPA3 يوفر حماية أقوى ضد هجمات القاموس لأنه يستخدم SAE (Simultaneous Authentication of Equals) بدلًا من 4-Way Handshake.

4. مراقبة الشبكة بحثًا عن النشاط المشبوه

استخدم أدوات تحليل الشبكة مثل Wireshark لمعرفة ما إذا كان هناك محاولات لالتقاط المصافحة الخاصة بالشبكة.

الخاتمة

Cowpatty أداة قديمة لكنها لا تزال تُستخدم في اختراق شبكات WPA/WPA2-PSK عبر هجمات القاموس. على الرغم من أن تقنياتها ليست الأسرع، إلا أنها تبقى خيارًا مفيدًا لفهم طريقة عمل هجمات الواي فاي.

لضمان حماية شبكتك، استخدم كلمة مرور قوية، عطل WPS، وانتقل إلى WPA3 إذا أمكن.